Поиск

Показаны результаты для тегов '3x-ui'.

Найдено 5 результатов

-

3x-ui Двойной VPN - RU => FOREIGN [3x-ui]

TrustMe опубликовал тема в Панели управления VPN и Proxy 3x-UI/X-ui

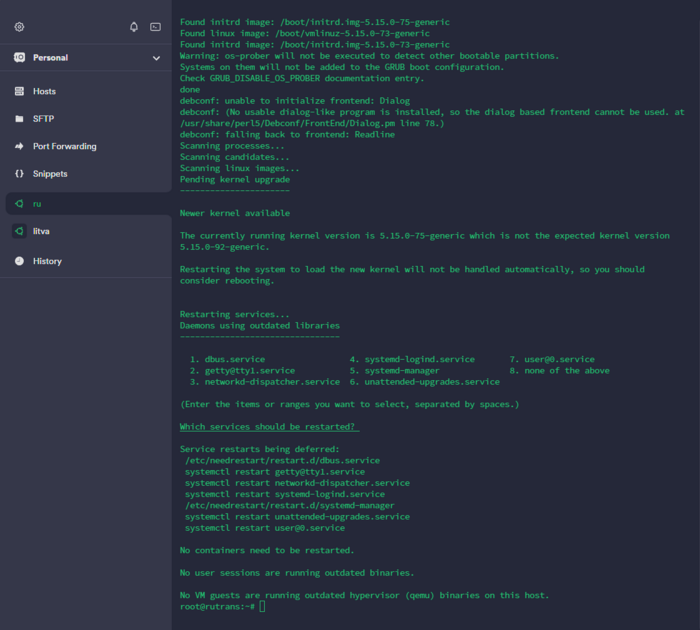

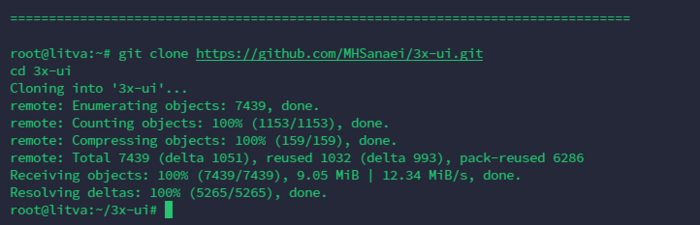

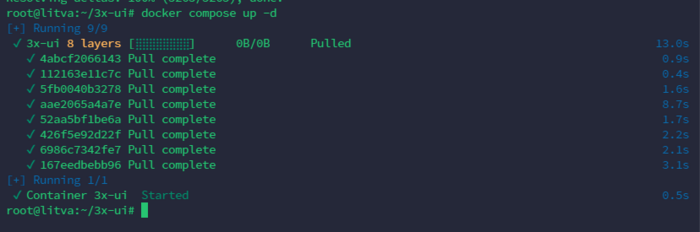

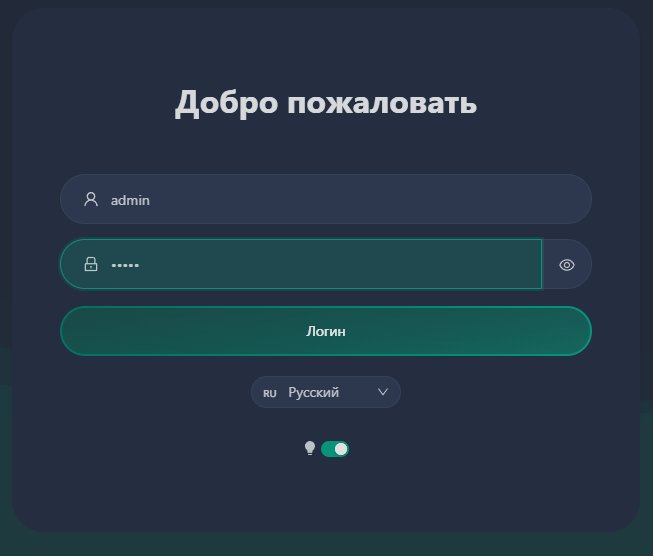

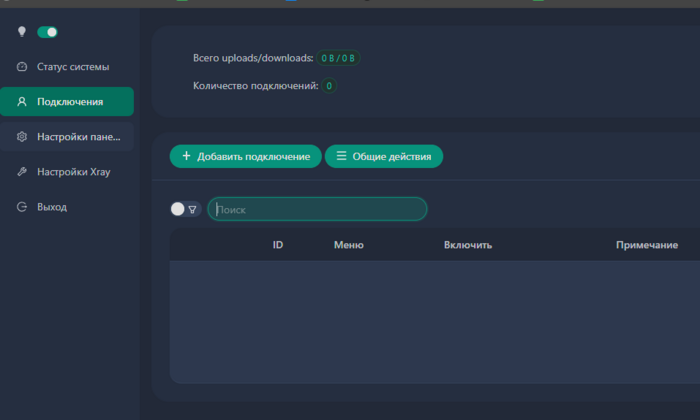

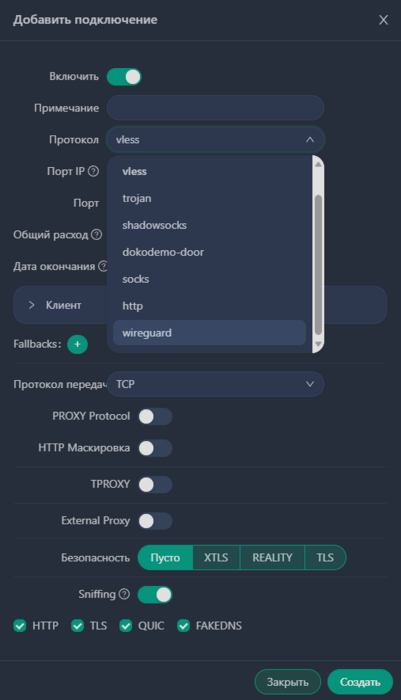

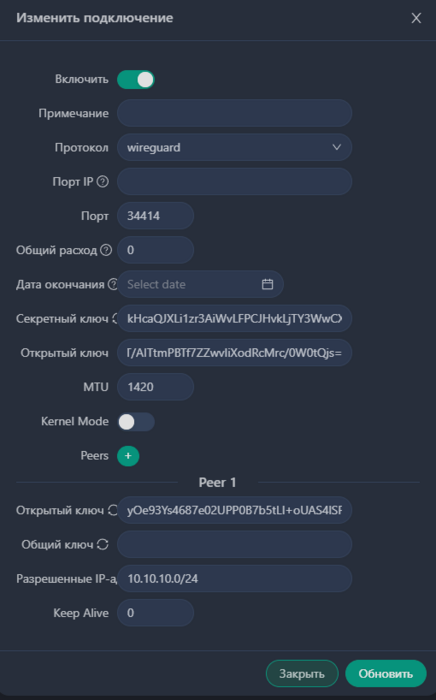

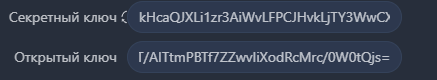

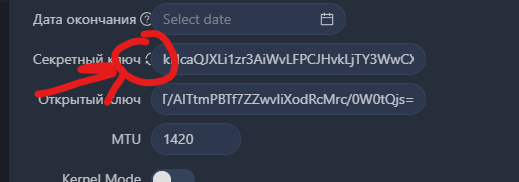

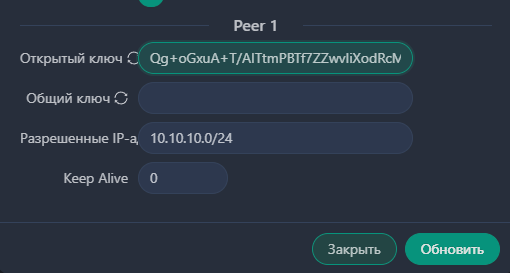

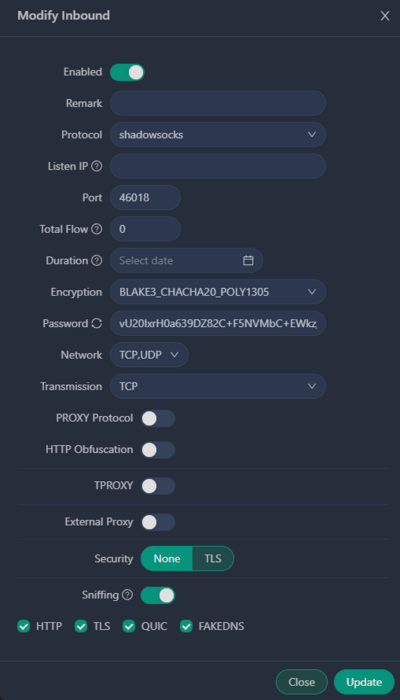

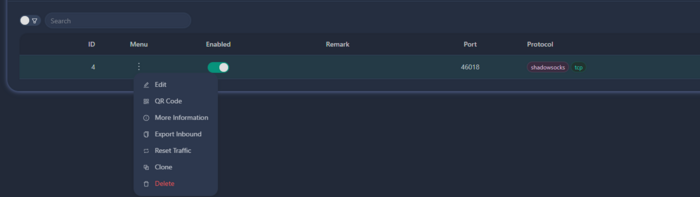

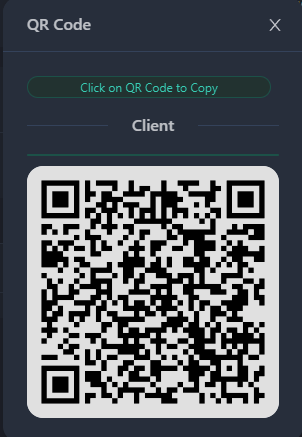

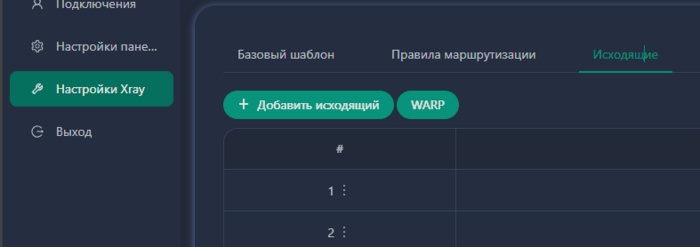

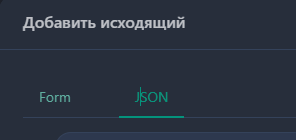

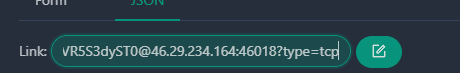

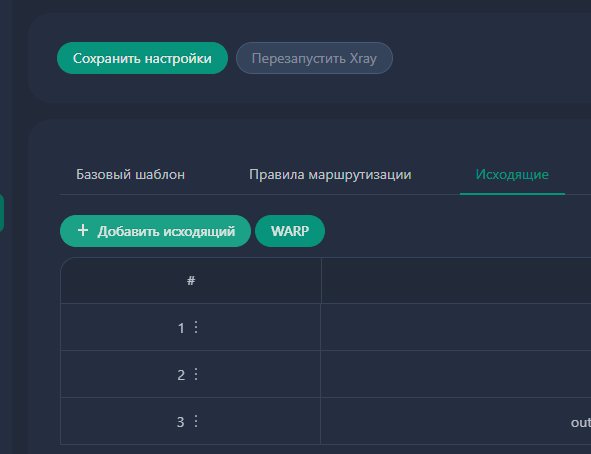

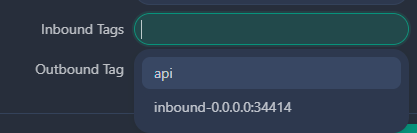

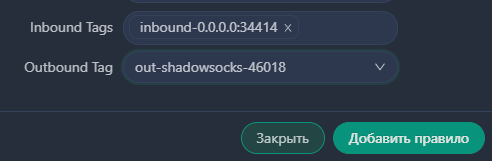

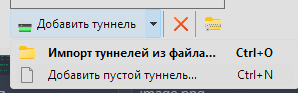

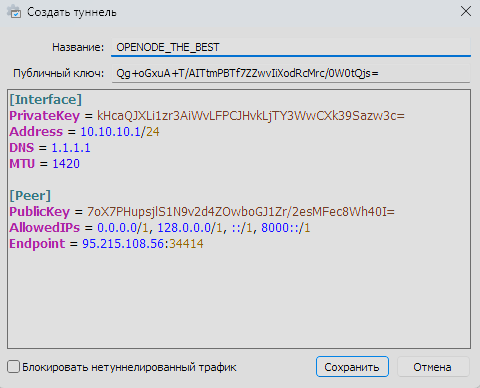

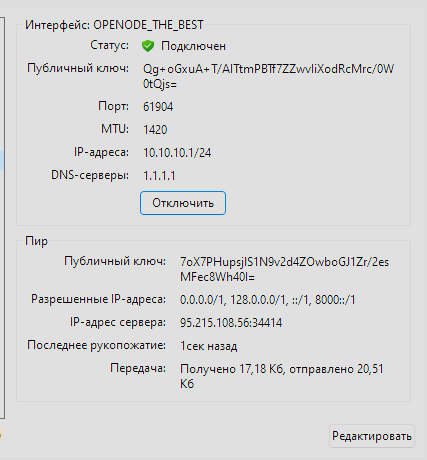

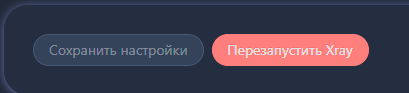

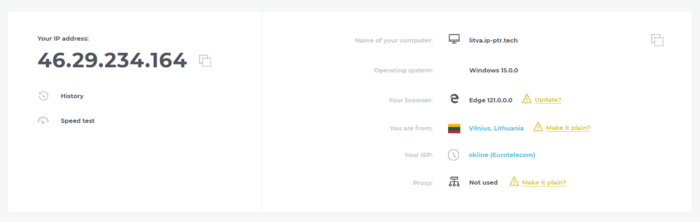

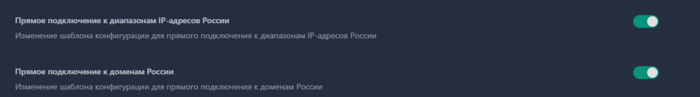

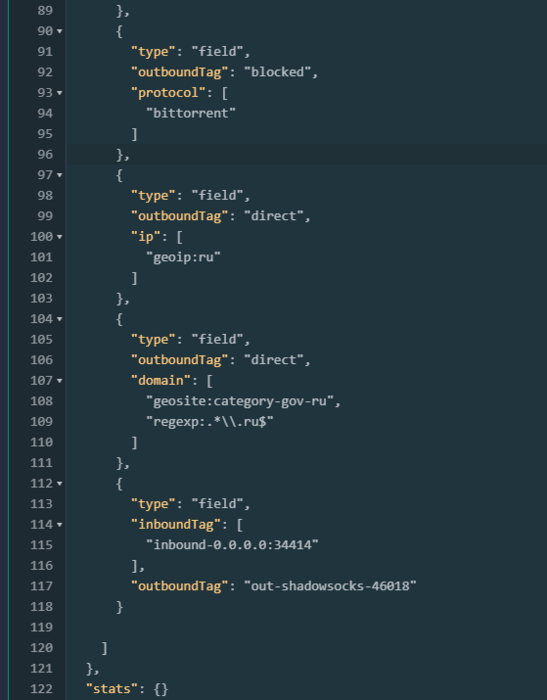

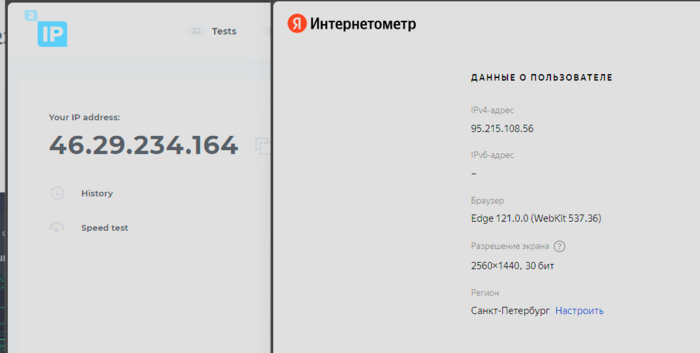

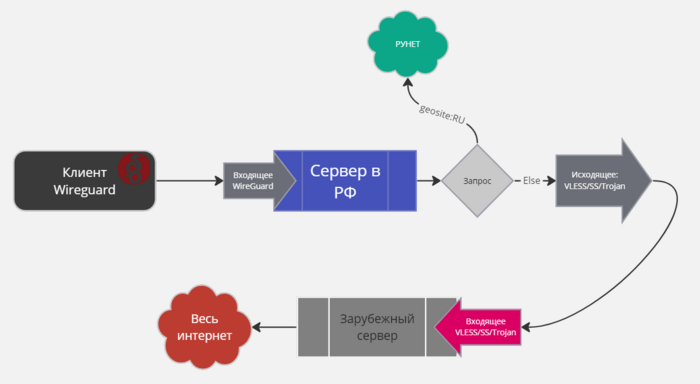

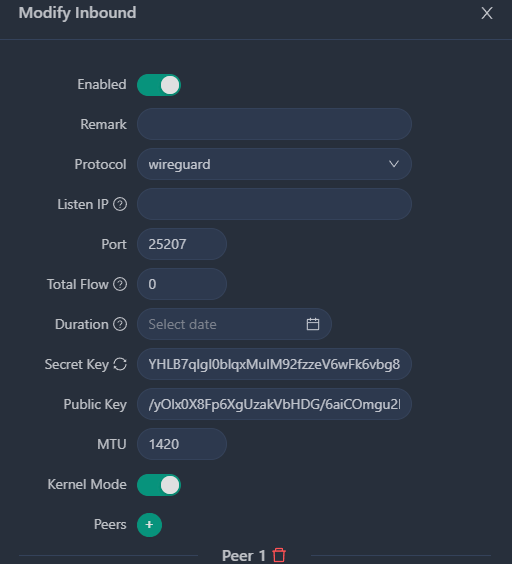

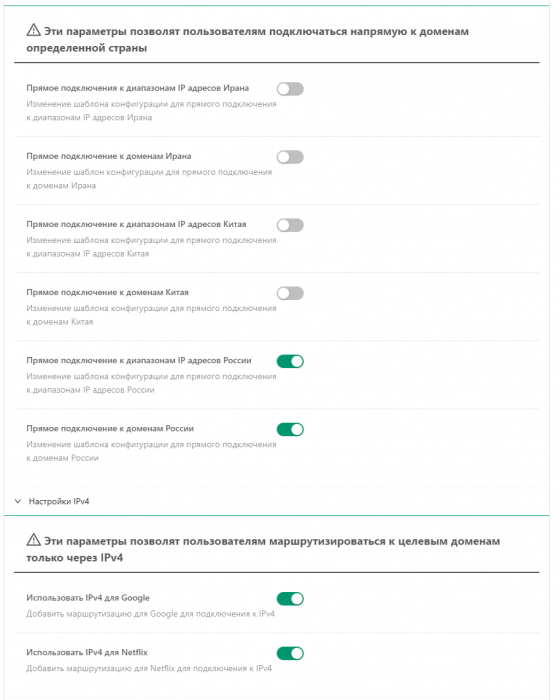

Всем привет! Статья давно просилась, но дошли руки только сейчас. Ни для кого не секрет, что реализовать подключение через WireGuard сейчас возможно (в 90% случаев) только по РФ. Вся зарубежка очень сильно блочиться. Поэтому, мы сделаем хитрее, и подключаясь к Ру серверу через WG, будем пересылать трафик на зарубежный сервер, через различные протоколы, в нашем варианте будет ShadowSocks. 1. Арендуем сервер Для эксперимента, я взял в аренду у 4vps 2 сервера (Российский и Зарубежный) (Кстати, на них я сижу уже больше года, и меня устраивает абсолютно всё! А в ближайшее время они все зарубежные сервера перерегистрируют на свою зарубежную фирму.) 2. Подключаемся и настраиваем Для подключения я использую Termius - SSH platform for Mobile and Desktop Есть и платная и бесплатные версии. Везде выполним обновление репозиториев и пакетов: apt update && apt upgrade -yqq 3. Устанавливаем 3x-ui Официальный репозиторий тут: MHSanaei/3x-ui: Xray panel supporting multi-protocol multi-user expire day & traffic & ip limit (Vmess & Vless & Trojan & ShadowSocks & Wireguard) (github.com) Нам сервер нужен только для подключения WireGuard. Дальше нас не особо интересует, поэтому сразу скажу, что домен здесь не принципиален, и сертификаты выпускать мы не будем. Ставить можно как в контейнер, так и в саму систему. Я люблю контейнеры. 3.1. Ставим докер на оба сервера bash <(curl -sSL https://get.docker.com) 3.2. Клонируем Git-репу git clone https://github.com/MHSanaei/3x-ui.git cd 3x-ui 3.3. Поднимаем контейнер docker compose up -d 4. Настройка Ру сервера. Идем по адресу: http://ip:2053/panel Авторизовываемся. Логин и пароль: admin 4.1. Переходим в Подключения. 4.2. Жмем, Добавить подключение. Протокол выбираем Wireguard. Пишем примечание. 4.3. Заполняем параметры Peer. Имеем такой вид: Дальше ВНИМАТЕЛЬНО ЧИТАЕМ! 4.4. Копируем пару ключей - Сохраняем например в блокнот. Имеем: kHcaQJXLi1zr3AiWvLFPCJHvkLjTY3WwCXk39Sazw3c= Qg+oGxuA+T/AITtmPBTf7ZZwvIiXodRcMrc/0W0tQjs= Скопировали? 4.5. Жмем кнопочку для генерации новой пары ключей 4.6. в Public Key в раздел Peer вставляем скопированный в блокнот второй ключ В разрешенные IP адреса заносим: 10.10.10.0/24 Все остальные удаляем! Должно быть как на скриншоте. 4.7. Формируем наш конфиг для WG: В PrivateKey мы вставляем наш Приватный ключ из первого конфига. В PublicKey мы вставляем НОВЫЙ сгенерированный по новой в пункте 4.5 AllowedIPS - заполняем по примеру. EndPoint - заполняем по шаблону: IP сервера:Port из конфига сгенерированный: 5. Настраиваем зарубежный сервер. (я его специально не переводил на русский чтобы было понятно с чем работаем) Заходим на адрес: http://46.29.234.164:2053/panel Открываем и жмем Add inbound 5.1 Выбираем протокол ShadowSocks Выбираем тип шифрования BLAKE3_CHACHA20_POLY1305 и Жмем - 5.2. Жмем на хлебные крошки (3 точки) 5.3. Выбираем QR Code Кликаем мышкой на сам QR код и у нас в буфер скопируется подключение. ss://MjAyMi1ibGFrZTMtY2hhY2hhMjAtcG9seTEzMDU6dlUyMEl4ckgwYTYzOURaODJDK0Y1TlZNYkMrRVdrei9VdFZUaVR5S3dyST0@46.29.234.164:46018?type=tcp 6. Настраиваем OutBound на RU сервере. Переключаемся на вкладку с RU сервером. 6.1. Идем в Настройки Xray - Исходящие 6.2. Жмем Добавить Исходящий 6.3. Переходим на вкладку JSON 6.4. Вставляем в поле наш шифрованный код и жмем кнопочку СПРАВА 6.5. Любуемся сгенерированным кодом Json. 6.6. Жмем внизу 6.7. Жмем сверху СОХРАНИТЬ НАСТРОЙКИ 6.7. Идем в Правила Маршрутизации Жмем Добавить Правило 6.8 В Inbound Выбираем наш Inbound 6.9. в Outbound Выбираем наш Outbound Жмем Добавить правило. 6.10 ЖМЕМ НАВЕРХУ СОХРАНИТЬ, А ЗАТЕМ ПЕРЕЗАПУСТИТЬ ЯДРО! ГОТОВО! Теперь все подключения по данному Inbound будут улетать на заданный Outbound. ВООБЩЕ ВСЕ. 7. Идем в WireGuard на компьютере 7.1. Жмем добавить Пустой туннель 7.2. Вставляем в него наш код из пункта 4.7 Жмем СОХАРНИТЬ. 7.3.Подключаемся и видим что трафик идет: 7.4. Идем на сайт 2ip.io и проверяем нашу локацию! ПОЗДРАВЛЯЮ! В ИНСТРУКЦИИ ПРОДЕМОНСТРИРОВАНЫ ТОЛЬКО БАЗОВЫЕ ОСНОВЫ И НАСТРОЙКИ! ОБЯЗАТЕЛЬНО ОБЕСПЕЧЬТЕ БЕЗОПАСНОСТЬ ВАШЕГО СЕРВЕРА! Используйте UFW. Поменяйте пароли администратора! Делайте Бэкапы! (в 3x-ui это можно сделать через телеграм бота через интерфейс) Если вам не нужен веб-интерфейс - закройте через порт! PS: В настройках ядра, в Базовом шаблоне, можно включить правило Direct для сайтов и айпи адресов в РФ. Таким образом, на РУ сайты вы будете заходить через WireGuard с РУ сервера. А все зарубежные сервисы, улетят на внешний адрес. А затем поменять приоритет правил в Правилах маршрутизации В итоге имеем прямые подключения с сервера на РУ адреса: -

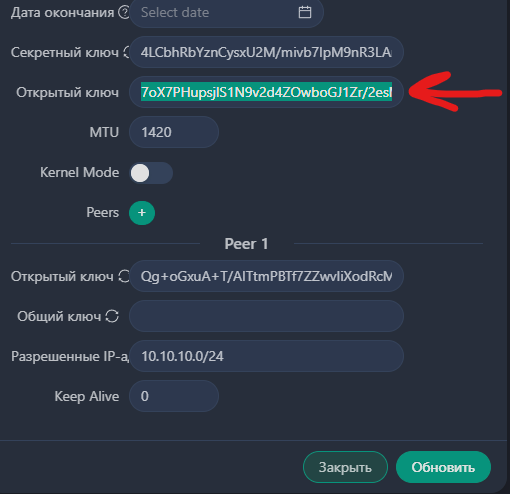

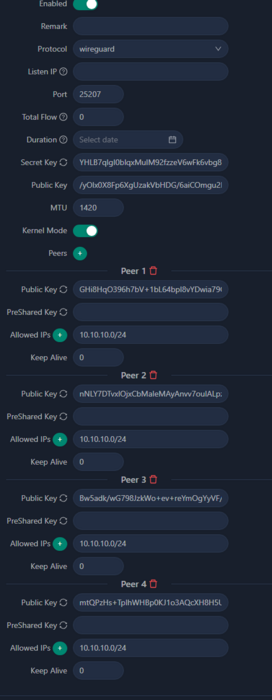

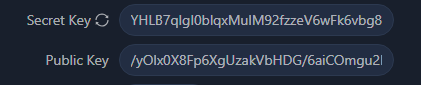

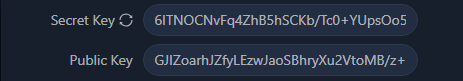

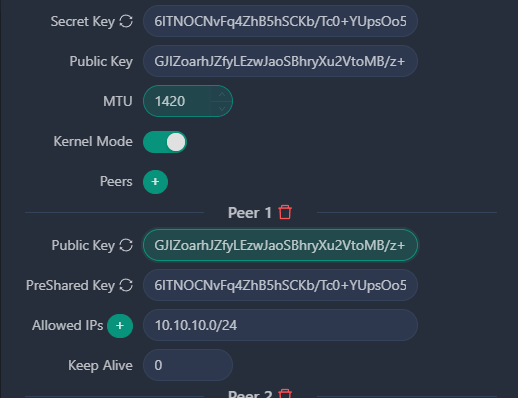

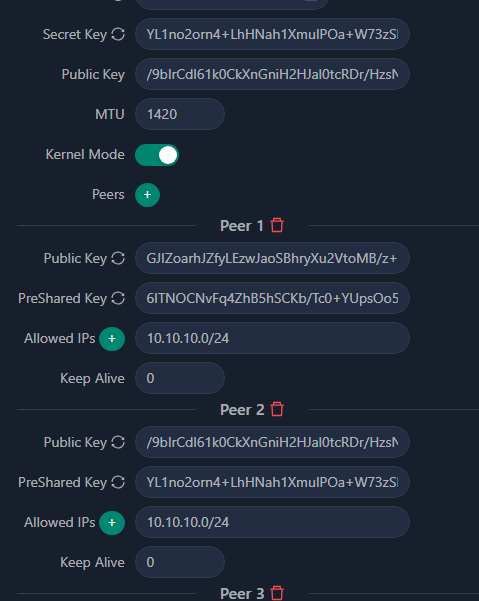

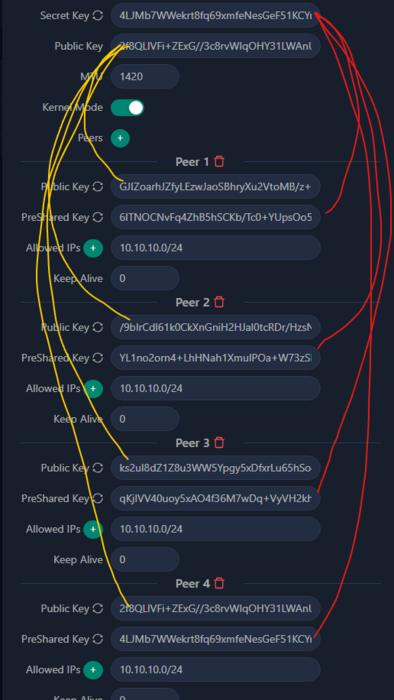

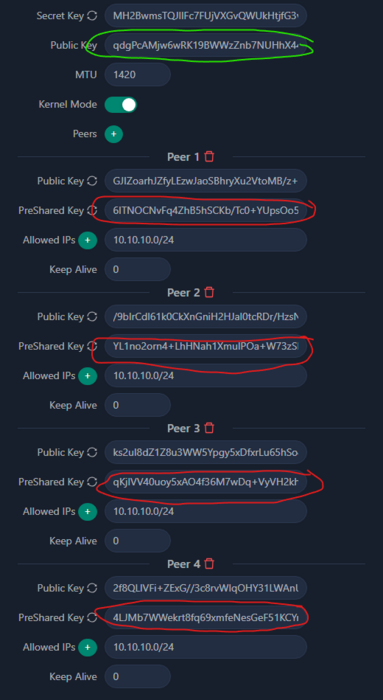

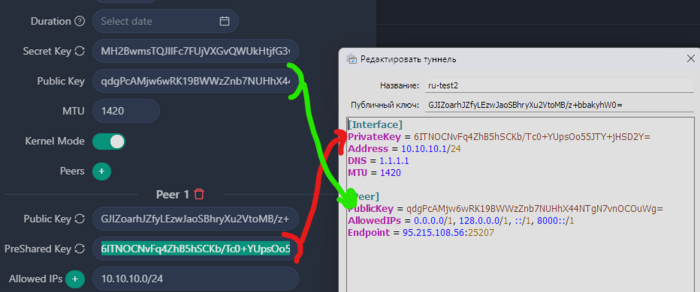

Всем привет! Рассказываю, как добавить новых пиров. 1. Теория. Ключи private и Public взаимосвязаны. В зависимости от того какой у вас Private, такой и будет сгенерирован Public. В прошлой инструкции, мы в панеле генерировал пару ключей Private и Public и использовании их при создании Peers. При этом, интерфейс подключений, для всех пиров должен оставаться без изменений 2. Создание Peers. Создадим 4 пира. Для того чтобы PEERS у нас могли подключаться к одному и тому же Inbound, нам нужно использовать один и тот же интерфейс. 2.1. Генерируем новые пары ключей. Жмем на кругляш рядом с Секретным ключем Получаем такую пару: SecretKey - нам пригодится, когда мы будем собирать наш конфиг для ВГ, поэтому его мы (пока что) вставим в PreShared Key А наш public Key мы вставим в Public key для Пира Получилось так: 2.2. Жмем снова на генерацию SecretKey Повторяем упражнение для второго Пира Аналогичным образом заполним всех Пиров Отлично! Теперь нам нужно сгенерировать новую пару ключей, для интерфейса. Жмем ещё раз на SecretKey чтобы сгенерировать пару для сервера. Можем сохранить, чтобы не потерять. Ремарка: Ещё раз повторюсь, публичный ключ формируется исходя из секретного. Поэтому генерировать нужно нам только их, и не важно где. Вы можете это делать даже во втором окне (если будете добавлять новых пиров) или можете использовать консольную команду: wg genkey | tee private.key | wg pubkey > public.key Установив перед этим: apt install wireguard-tools Конец ремарки Собираем наши конфиги: PrivateKey мы будем заносить из нашего ранее сохраненного PreShared Key (мы использовали это поле как буфер) а вот PublicKey мы вставим последний сгенерированный из интерфейсной части: Итоговый вид примерно такой: Вот в принципе и все генерируя конфиги не забывайте менять Address (последние цифры после точки: .1/24 .2/24 .3/24 и т.д. в разделе Interface

-

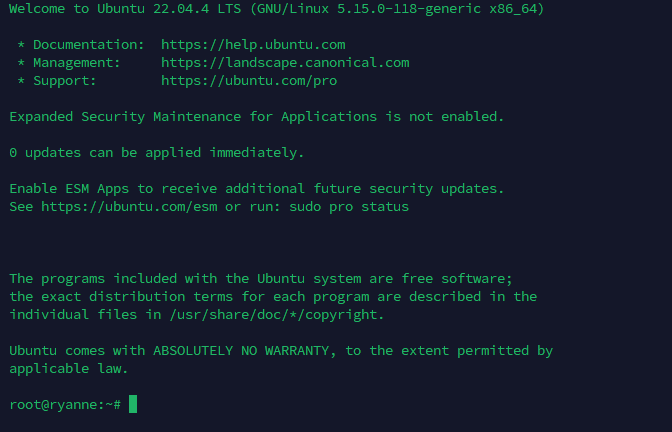

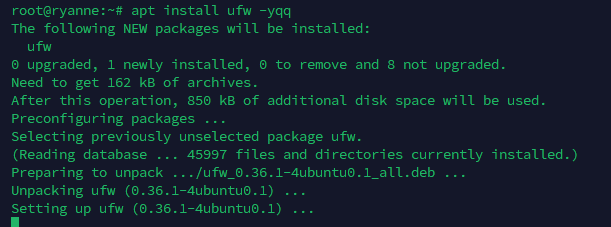

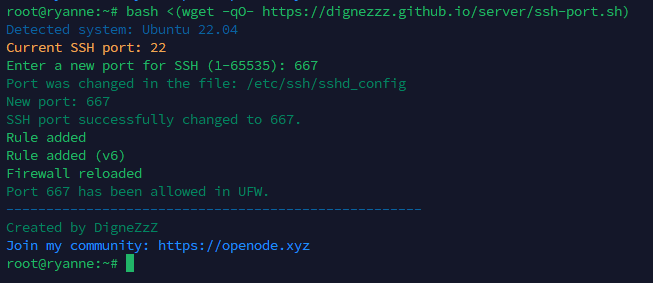

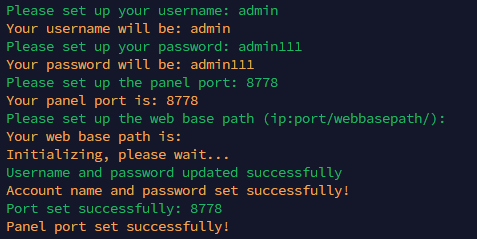

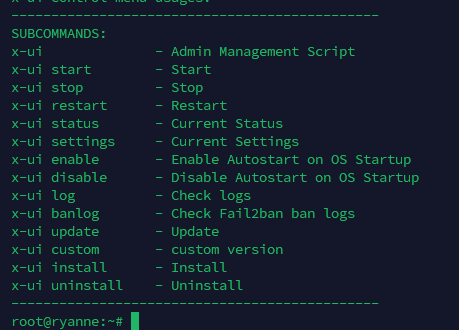

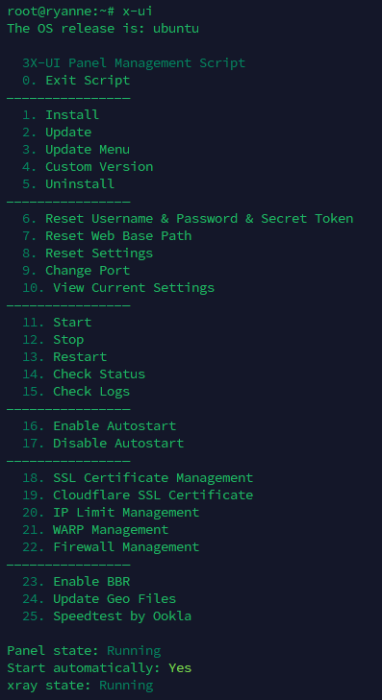

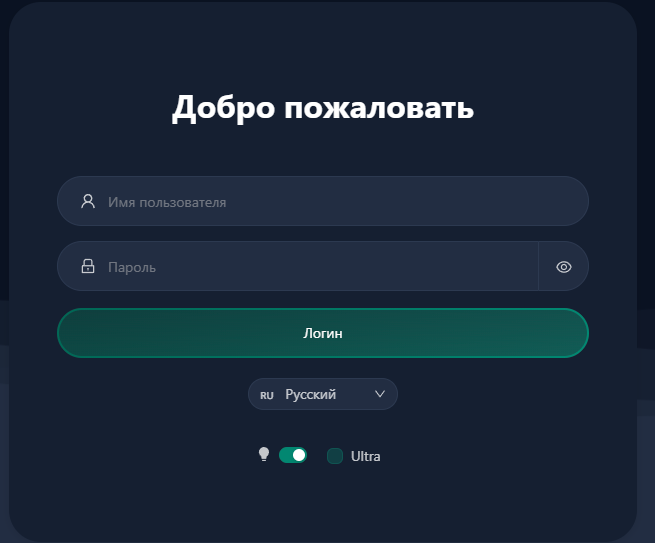

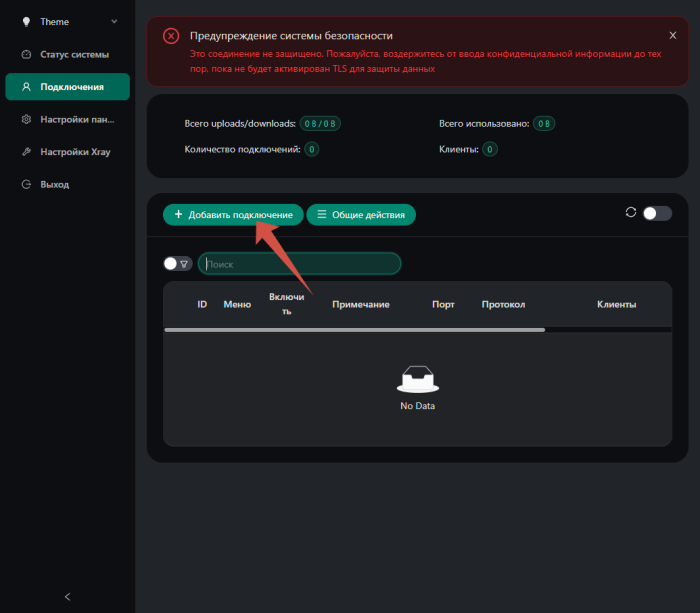

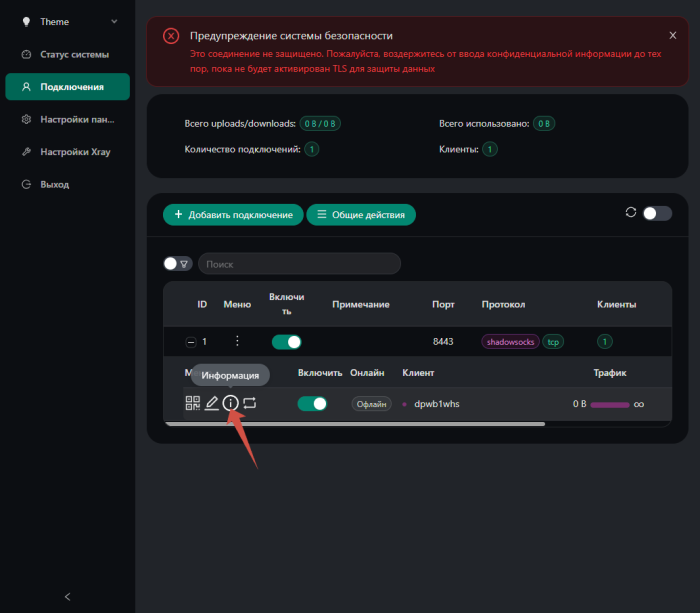

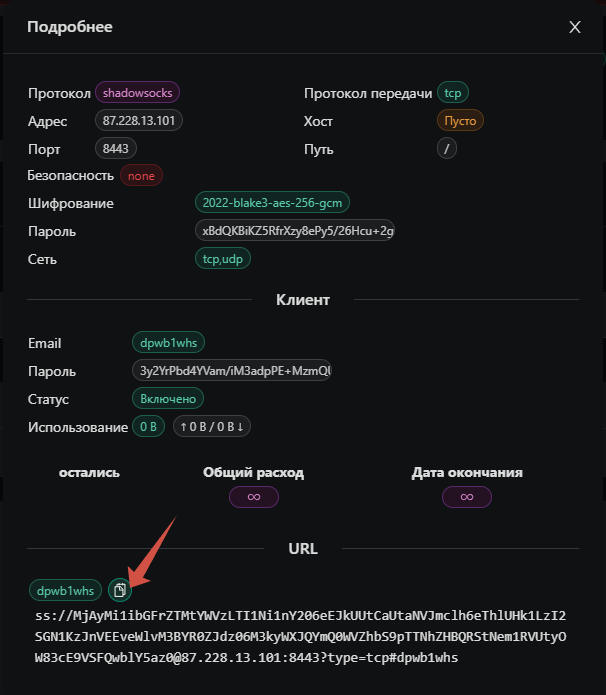

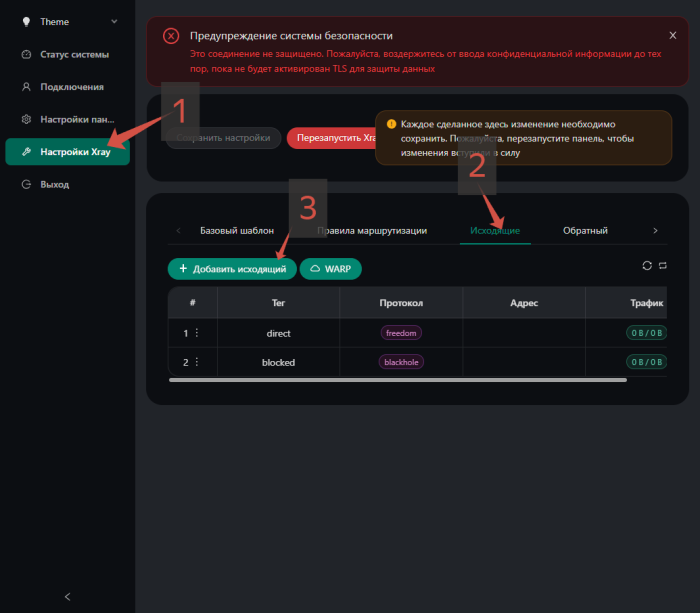

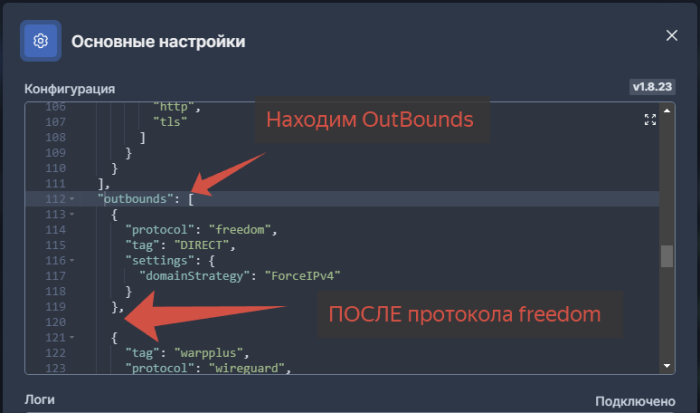

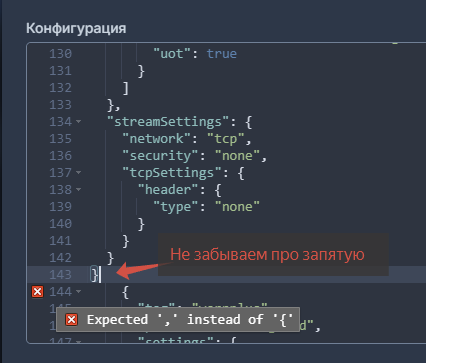

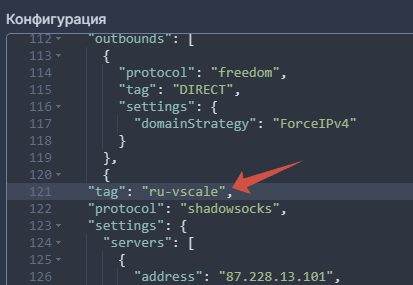

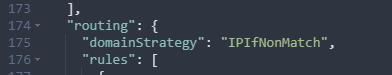

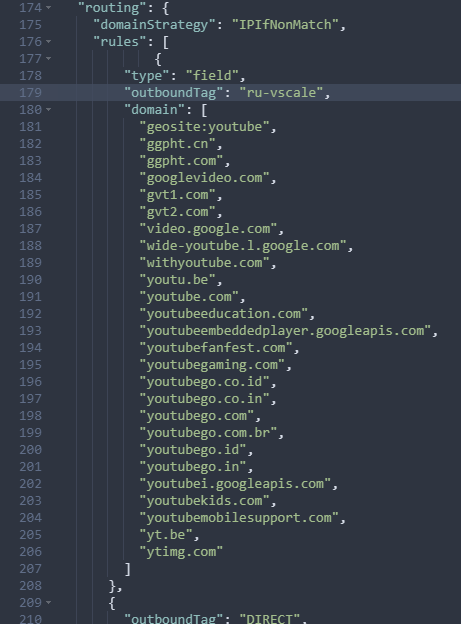

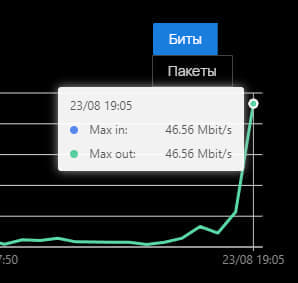

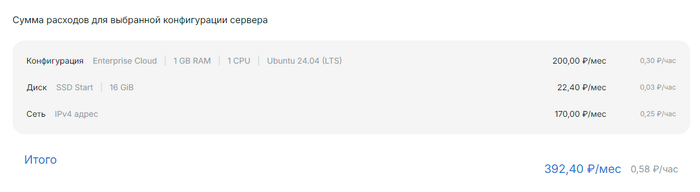

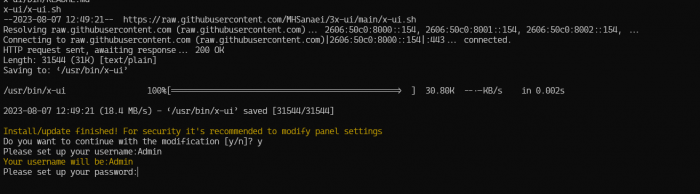

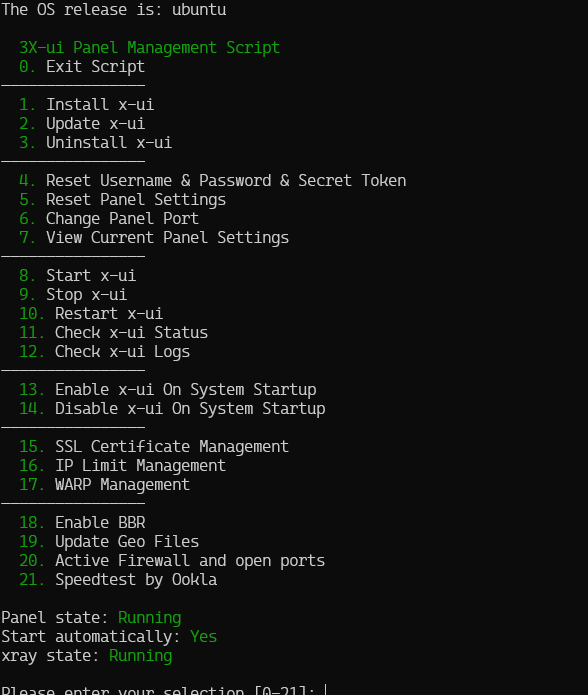

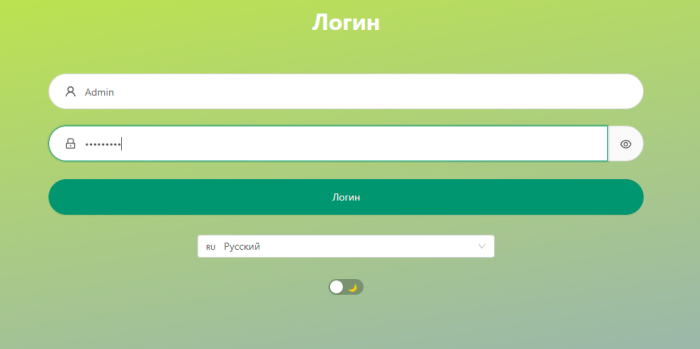

Всем привет! Очень часто последнее время стали приходить вопросы - как отправить YouTube через Российский сервер и возможно ли это? Отвечаю - Возможно все. Условия: У пользователей должен быть настроен роутинг так, чтобы geosite:youtube - отправлялся в PROXY У пользователей вообще не настроен Routing Выполнение этих условий ОООЧЕНЬ важные. Что делать? 1. Берем в аренду сервер в РФ: Для начала нужен надежный провайдер в РФ. Предлагаю рассмотреть ProCloud https://procloud.ru?referral_id=274473 Для этих задач нам подойдет легко САМЫЙ простой сервер. Оформляем и берем его - 392 рубля в месяц. Создание занимает буквально минуту 2. Подключаемся на сервер 2.1. Ставим обновления apt update && apt upgrade -yqq 2.2. Ставим UFW apt install ufw -yqq 2.3.1. Добавляем наши исключения в UFW Политика по умолчанию: ufw default deny incoming ufw default allow outgoing Добавим сразу разрешения на SSH порт ufw allow 22 Добавим исключения на будущую панель 3X-UI ufw allow 8778 Добавим исключения на наш порт для подключения ufw allow 8443 Этого нам хватит! Включаем Firewall ufw enable 2.3. Меняем порт подключения по SSH bash <(wget -qO- https://dignezzz.github.io/server/ssh-port.sh) Скрипт сделает все сам, вам только нужно ввести порт 3. Устанавливаем 3x-UI Нам для быстроты и удобства использовать именно его. В репозитории: https://github.com/MHSanaei/3x-ui находим установочный скрипт: bash <(curl -Ls https://raw.githubusercontent.com/mhsanaei/3x-ui/master/install.sh) Соглашаемся на кастомизацию: Я ввел настройки для примера, в т.ч. использовал порт 8778 который упоминал ранее В конце установки получили: Вводим команду: x-ui 3.1. Давайте выполним команду 16 - чтобы включить автозапуск при перезагрузке системы 3.2. Теперь зайдем на сервер, в моем случае это: http://87.228.13.101:8778/ Ввожу данные логина и пароля Панель работает. Отлично. 4. Настройка входящего подключения. Идем в раздел Подключения. Жмем Добавить подключение 4.1. Создаем новое подключение ShadowSocks. Учитывая что у VPS провайдеров не стоят ТСПУ и подключения никак не ограничиваются, мы будем использовать самое простое подключение - нам его будет достаточно! 4.2. Открываем созданное подключение - раздел Информации 4.3. Копируем настройки подключения 4.4. Теперь нам нужно преобразовать это подключение в формат Json для скармливания нашему XrayCore Воспользуемся встроенным инструментом в 3x-ui 4.5. Вставляем наше подключение и жмем кнопку 3 Получаем готовый конфиг 5. Идем в Marzban 5.1.Находим наш раздел Outbound 5.2.После протокола Freedoms вставляем наш чудо код из предыдущего скрина Общий вид получается таким: 5.3. Изменяем название tag на удобное нам: 5.4. Крутим ниже, находим раздел Routing: 5.5. Первым правилом вставляем код: { "type": "field", "outboundTag": "ru-vscale", "domain": [ "geosite:youtube", "ggpht.cn", "ggpht.com", "googlevideo.com", "gvt1.com", "gvt2.com", "video.google.com", "wide-youtube.l.google.com", "withyoutube.com", "youtu.be", "youtube.com", "youtubeeducation.com", "youtubeembeddedplayer.googleapis.com", "youtubefanfest.com", "youtubegaming.com", "youtubego.co.id", "youtubego.co.in", "youtubego.com", "youtubego.com.br", "youtubego.id", "youtubego.in", "youtubei.googleapis.com", "youtubekids.com", "youtubemobilesupport.com", "yt.be", "ytimg.com" ] }, Получаем вот такой вид: ГОТОВО! Идем и смотрим YouTube через сервер в РФ без рекламы нагрузка на сервер в состоянии 8К картинки - стабильная! ФИНИШНАЯ ПРЯМАЯ! Теперь панель 3x-ui нам не нужна! Закроем ее через UFW ufw deny 8778 ufw reload

-

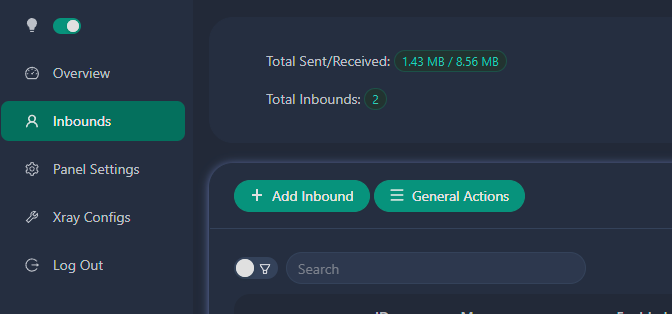

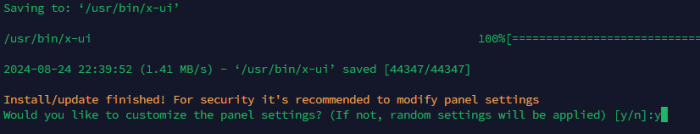

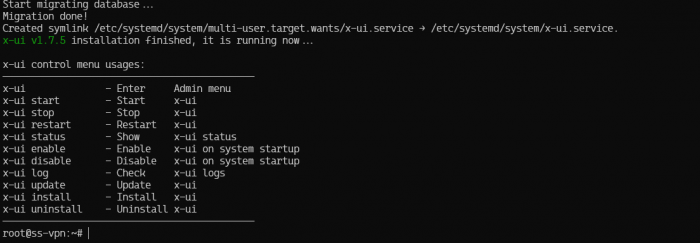

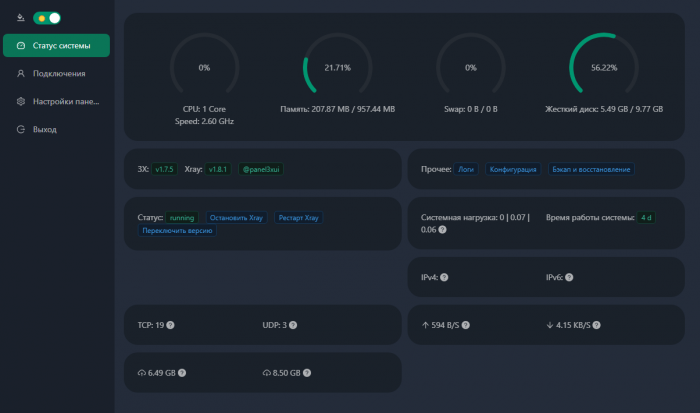

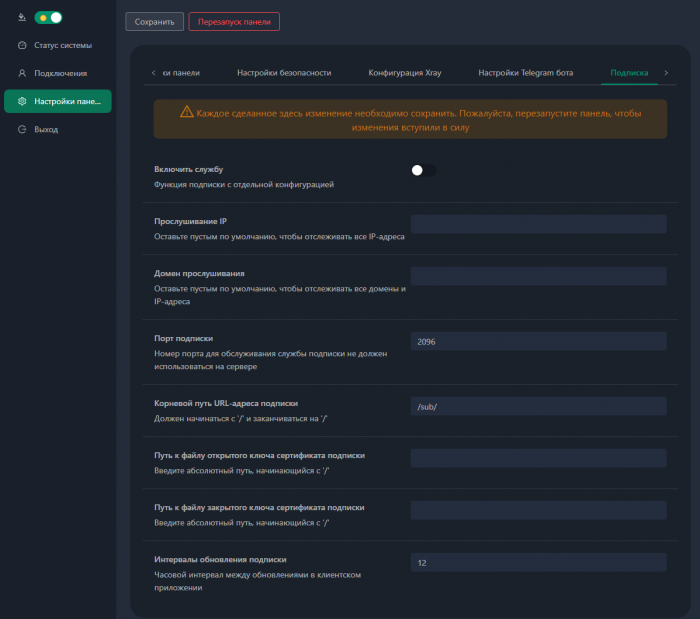

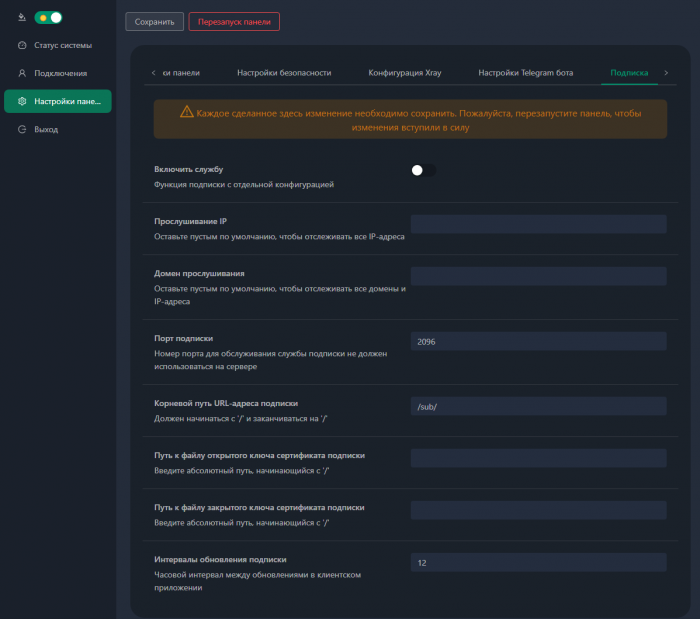

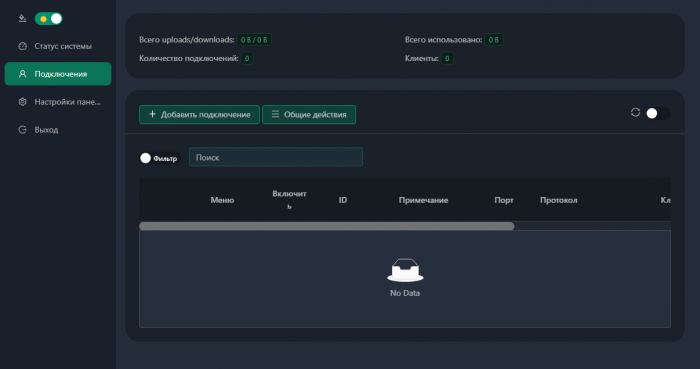

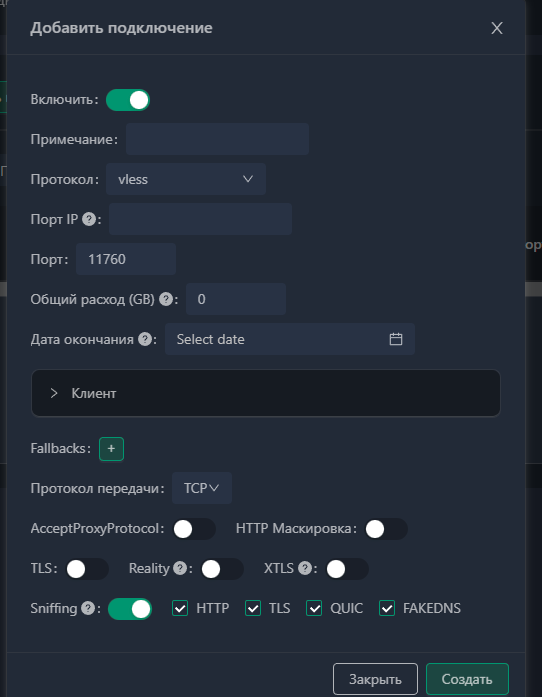

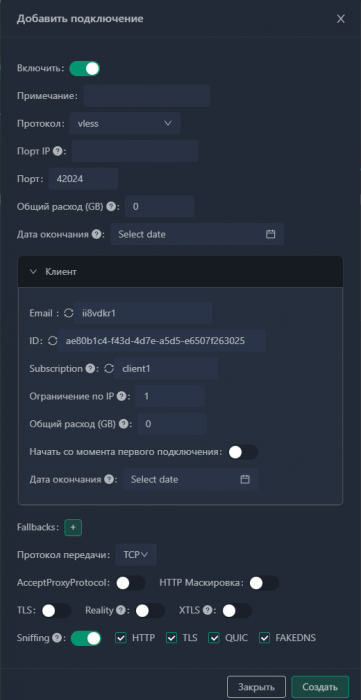

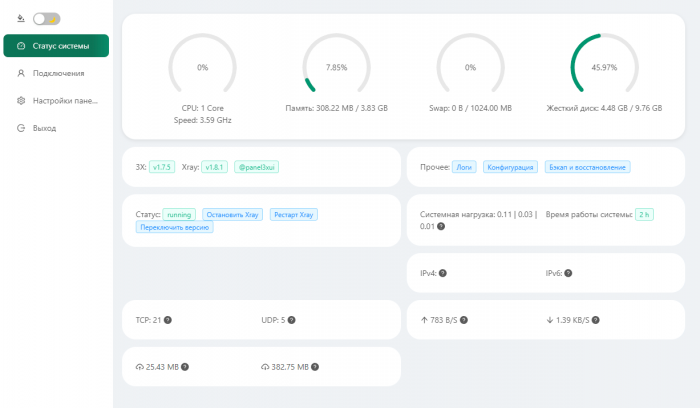

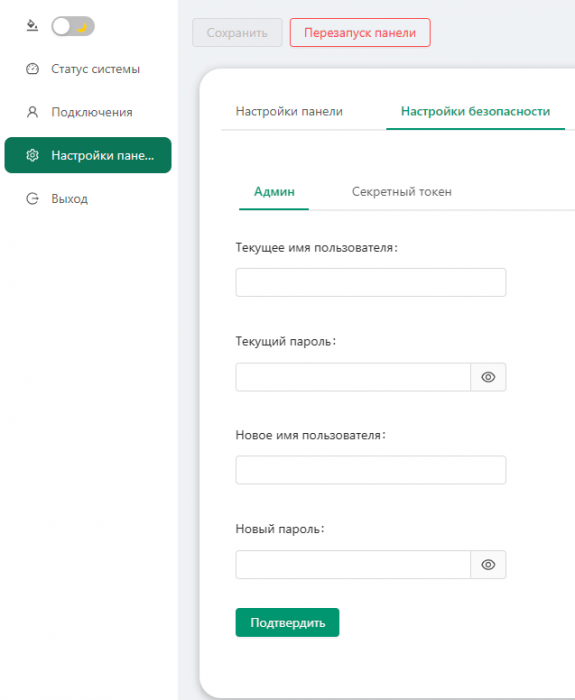

ShadowSocks решения: Marzban Quick | Marzban Full | Marzban Node | x-ui | 3x-ui | 3x-ui Docker Всем привет Проблема прилетела с утра мгновенная.. а вот решение я так и не описал. Начнем. Итак, перед нами задача. WireGuard блокируют в РФ потихоньку, нужны альтернативы. Сразу оговорюсь, свою сборку я пока не смог собрать с AdGuard-ом. Но стремлюсь к этому. Первым делом нам нужно арендовать хороший и быстрый сервер. Например можно рассмотреть: 1. Aeza: получаем бонус 15% (если пополнить в первые 24часа регистрации) на пополнение баланса: https://aeza.net/?ref=377137 2. На крайний случай 4vps: 4VPS.su (2Гб\с сервера) 1. Регистрируемся по ссылке. 2. Выбираем желаемую страну. Но по моему опыту тестирования всех локаций, самые лучшие скорости в РФ у серверов в Дании и в Швейцарии. 3. Получаем адрес, логин и пароль. 4. Заходим через SSH клиент. Самым навороченным на опции и с детальным веб-интерфейсом решением ShadowSocks является сборка 3x-ui от MHSanaei: MHSanaei/3x-ui: Xray panel supporting multi-protocol multi-user expire day & traffic & ip limit (Vmess & Vless & Trojan & ShadowSocks) (github.com) Установка простая. Установка от обычного x-ui не отличается практически ничем. Кто хочет x-ui без WARP Proxy, вот ссылка на репозиторий Юзаем команду (обращаю ваше внимание, установка не в DOCKER (как установить в Docker расскажу в отдельном посте, но информация есть на странице GitHub): Хочется отметить, что если вы ставите панель в докер, то могут возникнуть сложности с использованием команды x-ui вне контейнера. По умолчанию логин и пароль для контейнерной версии admin/admin bash <(curl -Ls https://raw.githubusercontent.com/mhsanaei/3x-ui/master/install.sh) Скрипт все сделает сам. В итоге уведомит и предложит создать пользователя: После заполнения простых действий получаем: Готово. Теперь можем ознакомиться с меню доступным из консоли: Нас интересует 15 пункт. SSL сертификат. (опция не обязательна. Но мы сделаем все командой с официальной страницы репозитория: apt-get install certbot -y certbot certonly --standalone --agree-tos --register-unsafely-without-email -d yourdomain.com certbot renew --dry-run Не забыв заменить свой домен. Теперь заходим по адресу который мы указывали (не забудьте открыть порт в UFW для вашего порта веб-интерфейса, который вы задали. Авторизовываемся: Получаем главный интерфейс: Идем сразу в настройки панели и переходим в раздел Подписки: Включаем её. Нам она нужна, чтобы на одного пользователя можно было цеплять сразу несколько типов подключений, и у пользователя они обновлялись динамически. К тому же, у каждого клиента появится свой кабинет с информацией для подключения. Также можно настроить и использование вашего телеграм бота. Она дает статистику использования для вас и ваших пользователей. Об этой опции расскажу позже, в детальном гайде. Пора создать наше подключение! Переходим в раздел подключения: Жмем Добавить: Обязательно заходим в опцию клиентов: Здесь мы выставляем Vless как протокол для клиента под email понимается его Имя subscription как раз позволит привязать к одному клиенту несколько типов подключений. Ограничение по IP - не дает заходить больше 1 устройства на 1 подключение. Оставляем остальное как есть. Жмем Создать. На этом в принципе всё из Базовых настроек и быстрого старта. Может доберутся ещё руки до большей детальности. Но пока, не плохая статья есть здесь: https://habr.com/ru/amp/publications/735536/ Отдельная история есть про WARP proxy для обхода региональных блокировок с Ру Хостеров. Писал об этом здесь. Продолжение темы 3x-ui с установкой Docker

-

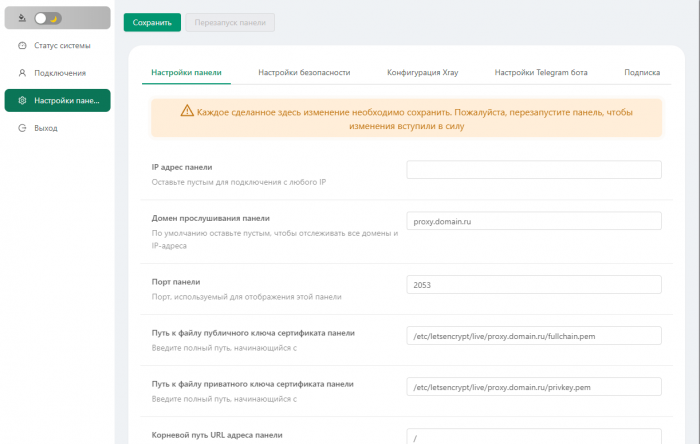

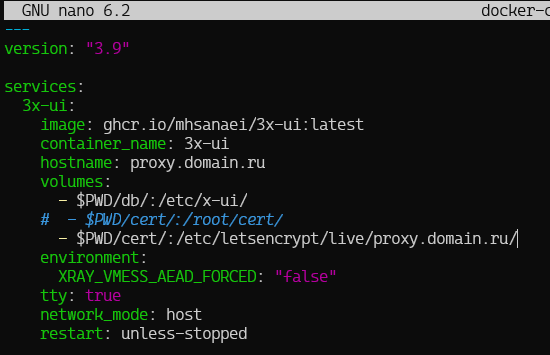

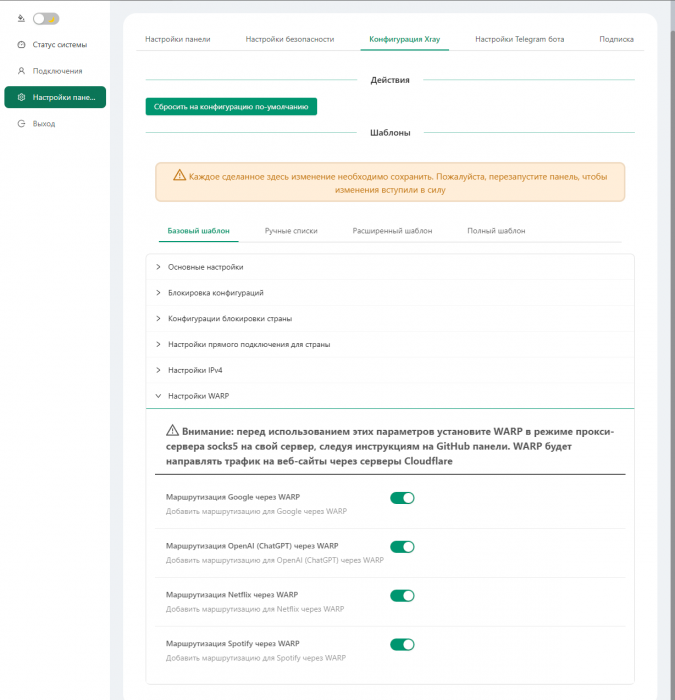

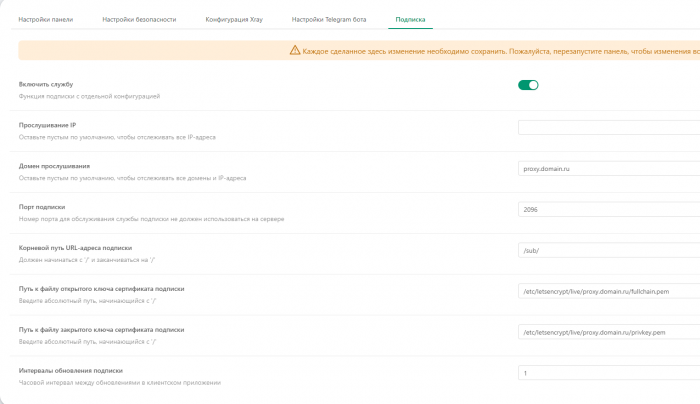

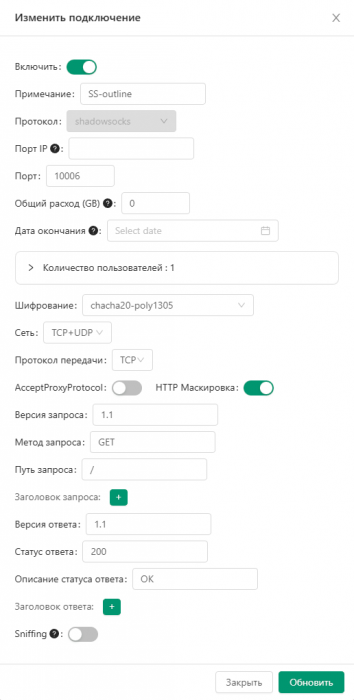

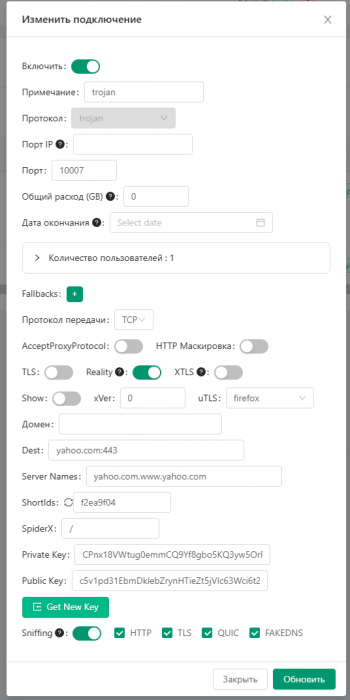

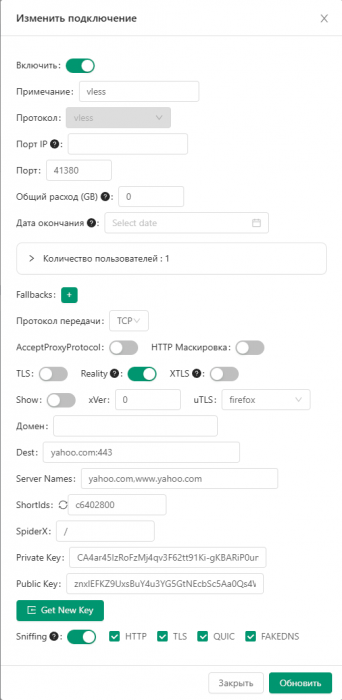

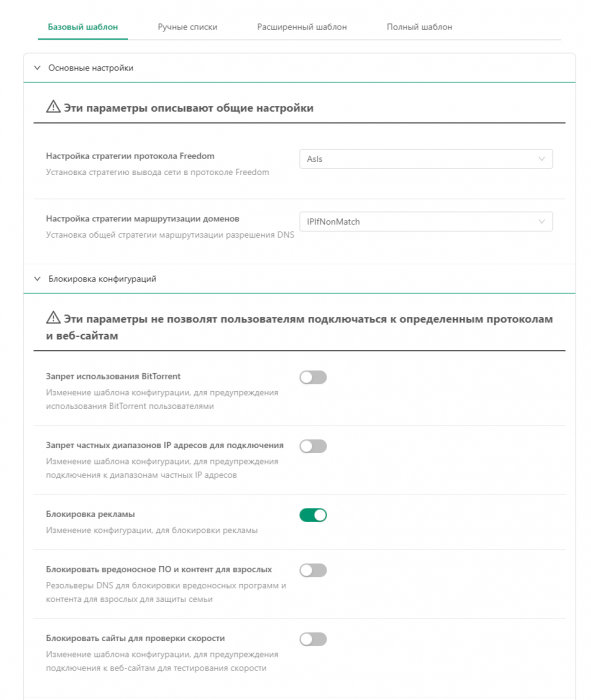

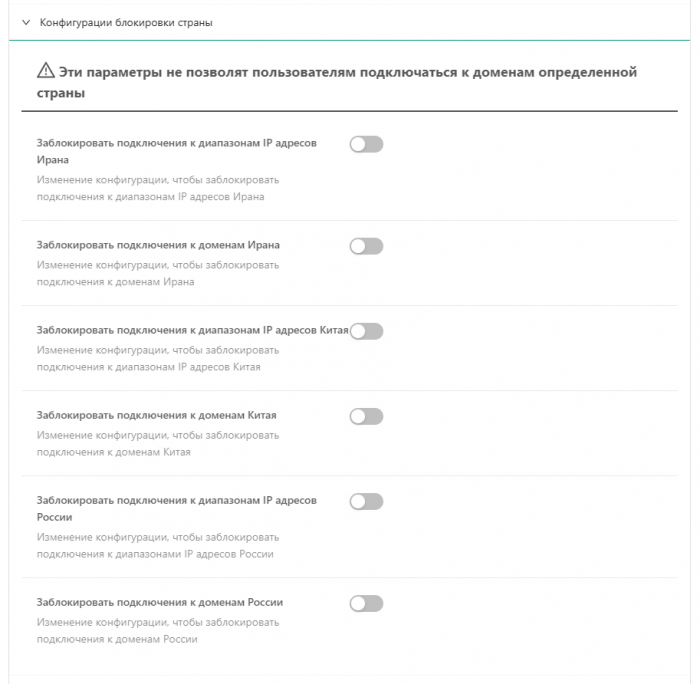

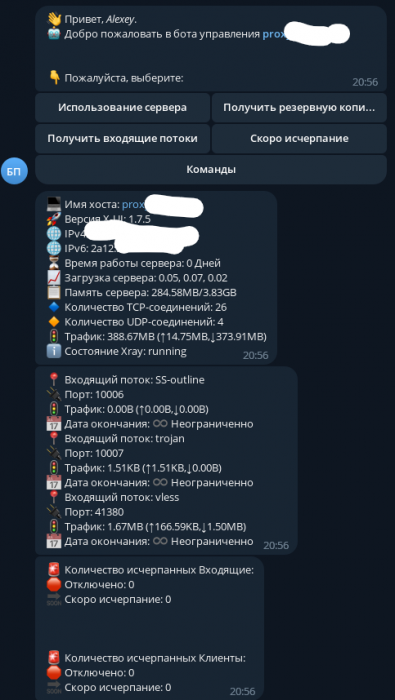

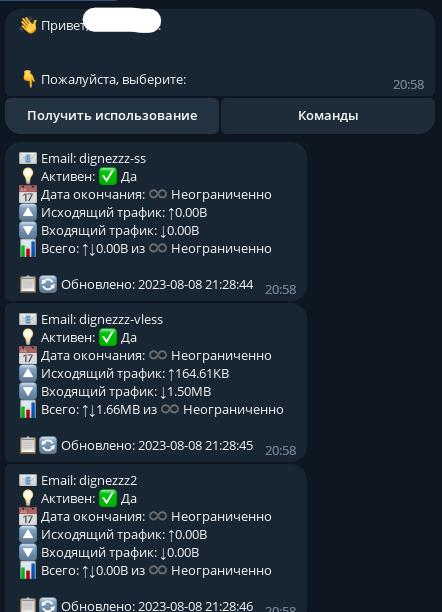

ShadowSocks решения: Marzban Quick | Marzban Full | Marzban Node | x-ui | 3x-ui | 3x-ui Docker Всем привет В продолжении прошлой темы. Решил опубликовать набор самых основных настроек и установки в докер. Первым делом нам нужно арендовать хороший и быстрый сервер. Например можно рассмотреть: 1. Aeza: получаем бонус 15% (если пополнить в первые 24часа регистрации) на пополнение баланса: https://aeza.net/?ref=377137 2. На крайний случай 4vps: 4VPS.su (2Гб\с сервера) 1. Теперь ставим docker. bash <(curl -sSL https://get.docker.com) 2. Клонируем репозиторий и падаем в него git clone https://github.com/MHSanaei/3x-ui.git cd 3x-ui 3. Заходим в docker-compose.yml и правим параметры: --- version: "3.9" services: 3x-ui: image: ghcr.io/mhsanaei/3x-ui:latest container_name: 3x-ui hostname: domain.org volumes: - $PWD/db/:/etc/x-ui/ - /etc/letsencrypt/live/domain.org/fullchain.pem:/root/cert/fullchain.pem - /etc/letsencrypt/live/domain.org/privkey.pem:/root/cert/privkey.pem environment: XRAY_VMESS_AEAD_FORCED: "false" tty: true network_mode: host restart: unless-stopped Нам нужно поменять hostname на ваш домен, и указать путь туда, где certbot будет генерировать ключи (строка - $PWD/cert/:/etc/letsencrypt/live/proxy.domain.ru/) Сохраняем и закрываем файл. (ctrl+o, enter, ctrl+x) 4. Выпускаем сертификаты к уже привязанному домену с помощью certbot. (Для управления домена и поддоменами рекомендую использовать Cloudflare, это очень удобно, быстро и комфортно) apt-get install certbot -y certbot certonly --standalone --agree-tos --register-unsafely-without-email -d proxy.domain.ru certbot renew --dry-run Получаем сообщение: Значит все хорошо. Если вы получили ошибку, проверьте домен или возможно привязка к IP не выполнилась ещё, подождите немного. 5. Назначаем разрешение на файлы в папке ключей: chmod 666 -Rf /etc/letsencrypt/live/proxy.domain.ru 6. Запускаем контейнер. docker compose up -d 7. Заходим в панель: http://proxy.domain.ru:2053/panel 8. Логин и пароль admin / admin Добро пожаловать в панель. 9. Сразу идем в настройки панели =- настройки безопасности и меняем пароль 10. Заходим в первую вкладку и пишем наши данные по домену и адрес к нашим ключам: Папка должна соответствовать тому что у нас в docker-compose.yml UPD: 09.08.23. Совладать с файлам ключей не получилось. Нужно скопировать 2 ключа из пути выше, в папку /root/3x-ui/cert/ командой: 10.2. Заходим в раздел подписок, включаем эту опцию и прописываем те же параметры домена и ключей (либо можете использовать отличный от основного домен) 11. Вернемся в нашу консоль. Теперь нужно установить WARP Proxy: Вся информация есть на оф сайте: Announcing WARP for Linux and Proxy Mode (cloudflare.com) Дополнительно читаем про добавление ключей: Cloudflare Package Repository (cloudflareclient.com) А теперь пример реальный, на Ubuntu: Добавляем GPG key: curl https://pkg.cloudflareclient.com/pubkey.gpg | sudo gpg --yes --dearmor --output /usr/share/keyrings/cloudflare-warp-archive-keyring.gpg Добавляем репозиторий: echo "deb [arch=amd64 signed-by=/usr/share/keyrings/cloudflare-warp-archive-keyring.gpg] https://pkg.cloudflareclient.com/ $(lsb_release -cs) main" | sudo tee /etc/apt/sources.list.d/cloudflare-client.list Обновляемся: sudo apt update Ставим sudo apt install cloudflare-warp Теперь настраиваем. 1. Всю помощь получаем тут: warp-cli --help 2. Нужно зарегистрироваться: warp-cli register 3. Теперь выставить режим работы (possible values: warp, doh, warp+doh, dot, warp+dot, proxy), я выбираю proxy: warp-cli set-mode proxy 4. Устанавливаем порт для WARP proxy warp-cli set-proxy-port 40000 5. Коннектимся warp-cli connect Готово. Идём обратно в наш веб-интерфейс 3x-ui Здесь нам нужно зайти на вкладку настройки xray и развернув WARP proxy воткнуть все тумблеры Не забывайте, что каждое изменение в панели сперва делается кнопкой Сохранить, а затем необходимо Перезагрузить панель. Создание подключений Можно долго писать про настройки. Я покажу основные. ShadowSocks классический Trojan vless В принципе, если у вас работает одно какое то подключение, вы можете использовать только его. Остальные вряд ли будут чем то отличаться. Хорошей особенностью сборки 3x-ui, в отличии от Marzban является встроенного Ограничение по IP - это то количество одновременных подключений, которые может быть доступно на 1 коннект от 1 пользователя. Готово! Пользуйтесь! Другие мои параметры: PS: Настройки телеграм бота очень просты. И имеют все необходимые комментарии. Вот что выдает бот: Для клиента с прописанным Telegram ID информации минимум, не выдает даже сами конфиги. UPD: Для работы IP Limit нужно установить на сервер Fail2ban