Поиск

Показаны результаты для тегов 'adguard'.

Найдено 6 результатов

-

DWG - DARK Обсуждение DWG » | DWG-CLI » | DWG-UI » | DWG-DARK » | DWG [multi] » Особенности: сборка с возможность контроля и отображения каждого пира WG в AdGuardHome! Интерфейс сделан "тёмный". Сборка на базе WG-Easy. Находится в тестировании! Могут быть ошибки! Требования Чистый пустой сервер. Поддерживаемые операционные системы: Ubuntu 20.04, 22.04; Debian 11, Centos 8,9 Скрипт устанавливает все автоматически. Все комментарии по скрипту внутри в комментариях Самая быстрая установка - 1 минута Запусти команду на чистом сервере apt update && apt install curl sudo git -y && curl -Of https://raw.githubusercontent.com/DigneZzZ/dwg-dark/main/setup.sh && chmod +x setup.sh && ./setup.sh Что установится: Сначала установится Git, чтобы можно было скопировать мой репозиторий Docker - последняя версия Docker-compose - последняя версия Wg-easy - интерактивный режим введения пароля для веб AdGuard Home - интерактивный режим создания пользователя и пароля (можно оставить стандартным) Unbound - все в стоке apache2-utils - необходим для генерации хэш-паролей ssh.sh - скрипт для смены порта SSH подключения ufw.sh - скрипт для установки UFW Firewall. Напомнит установить ufw-docker и сам закроет доступ извне! ВНИМАНИЕ! Запускать только после того как создадите для себя клиента в WireGUARD!!! https://github.com/DigneZzZ/dwg-dark

-

DWG [multi] Обсуждение DWG » | DWG-CLI » | DWG-UI » | DWG-DARK » | DWG [multi] » Информация носит ознакомительный характер. Пожалуйста не нарушайте действующего законодательства вашей страны. Универсальная сборка. Она содержит внутри себя варианты установки сборки на выбор: DWG-UI DWG-CLI DWG-DARK(ДОБАВЛЕН!) DWG-A (Amnezia) (ДОБАВЛЕН!) Не рекомендуется устанавливать две подряд, либо на уже имеющуюся сборку. Требования Чистый пустой сервер. Поддерживаемые операционные системы: Ubuntu 20.04, 22.04; Debian 11, Centos 8,9 Первым делом нам нужно арендовать хороший и быстрый сервер. Берем какой вам подходит лучше по скорости и получаем бонус 15% (если пополнить в первые 24часа регистрации) на пополнение баланса: https://aeza.net/?ref=377137 Замерить скорости можно здесь: Aéza (aeza.net) Скрипт устанавливает все автоматически. Все комментарии по скрипту внутри в комментариях Самая быстрая установка - 1 минута Запусти команду на чистом сервере bash <(wget -qO- https://raw.githubusercontent.com/DigneZzZ/dwg/main/set-up.sh) Что установится: Сначала установится Git, чтобы можно было скопировать мой репозиторий Docker - последняя версия Docker-compose - последняя версия Wg-easy - интерактивный режим введения пароля для веб AdGuard Home - интерактивный режим создания пользователя и пароля (можно оставить стандартным) Unbound - все в стоке apache2-utils - необходим для генерации хэш-паролей ssh.sh - скрипт для смены порта SSH подключения ufw.sh - скрипт для установки UFW Firewall. Напомнит установить ufw-docker и сам закроет доступ извне! ВНИМАНИЕ! Запускать только после того как создадите для себя клиента в WireGUARD!!! Для изменения пароля к AGH можно воспользоваться скриптом ниже. Позже он будет добавлен возможностью смены пароля и к WG-easy. cd dwg && ./change.sh После смены пароля необходимо пересоздать контейнеры командой: docker-compose up -d --force-recreate https://github.com/DigneZzZ/dwg Для управления доступен теперь сервис в системе: dwg help Описание скриптов в папке tools agh.sh - смена логина и пароля к AGH docker.sh - установка docker и docker-compose nano.sh - установка редактора ssh.sh - скрипт смены стандартного порта ssh. (может поменять любой порт) swap.sh - скрипт добавления файла подкачки (актуально всем) ufw-docker.sh - скрипт установки ufw-docker - актуально для WG-easy. Скрипт с пресетом для сборки dwg-ui. ufw.sh - установка firewall UFW, с автоматическим определением порта SSH и добавлением в исключение.

-

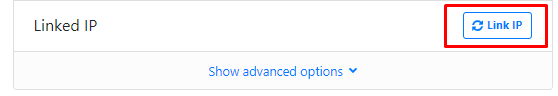

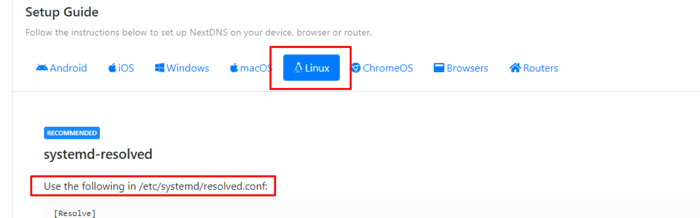

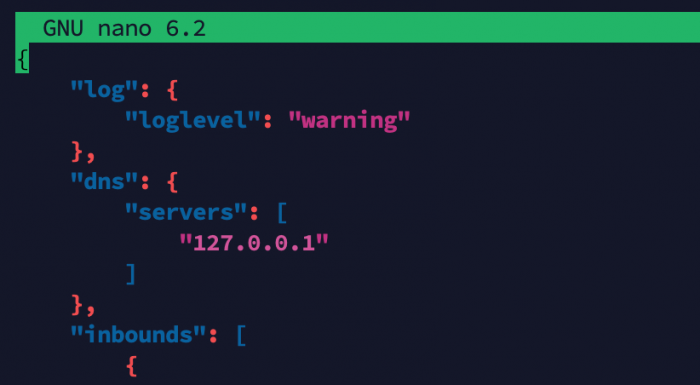

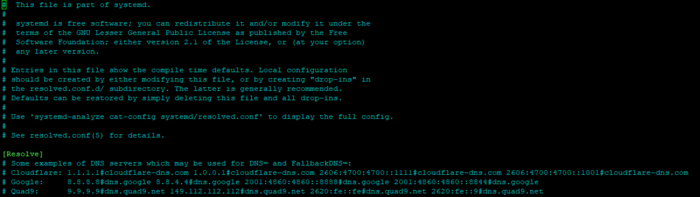

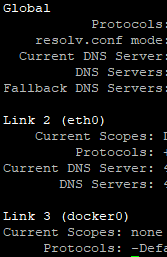

Всем привет! Рассмотрим как можно заблокировать рекламу при использовании Marzban. Есть 3 способа: 1. Использовать AdGuard Home, прописав в xray-config.json соответствующие строчки: nano /var/lib/marzban/xray_config.json И прописываем: "dns": { "servers": [ "127.0.0.1" ] }, Но если я правильно понял, то трафик делает петлю и всё начинает грузиться очень и очень медленно, такой способ я бы не рекомендовал использовать. Главный плюс в том, что можно всё контролировать через веб-панель ADH + шифрование трафика. 2. Прописать также в xray-config.json вместо 127.0.0.1 любой известный DNS сервер, который блокирует рекламу, например, тот же AdGuard: 94.140.14.14 и 94.140.15.15 (Список известных DNS-провайдеров). Минусы такого способа в том, что эти сервера мы не контролируем и не можем элементарно настроить списки блокировок, в частности нет никакого шифрования. 3. И третий способ, который я использую. В Ubuntu, если не ошибаюсь, то начиная с версии 20.04 используется служба systemd-resolved - локальный прослушиватель заглушки DNS на 127.0.0.53. Почитать подробнее можно тут. С помощью этой службы мы и будем менять DNS на самом сервере, не прописывая ничего в Marzban. Я использовал NextDNS, служба с бесплатными 300к запросами в месяц. Если израсходуете лимит, то DoT (шифрование) останется работать, но рекламу он перестанет блокировать. Для такого случая предусмотрены подписки за 149₽ в месяц или 1490₽ в год, РФ карты разумеется не принимают)) Что не мало важно, крипту они поддерживают. Приступим к настройке, перейдём на nextdns.io и пройдём регистрацию. В Security включено всё, кроме Google Safe и NRD (блокировка новых доменов, которым менее 30 дней - частенько блочило некоторые сайты, хотя их можно было включить во вкладку Allowlist, но не вижу смысла) В Privacy включены блок листы, для поиска по названиям список ниже: AdGuard DNS filter AdGuard Mobile Ads filter AdGuard Tracking Protection filter AdGuard Base filter AdGuard Social Media filter AdGuard Russian filter OISD NextDNS Ads & Trackers Blocklist NoTrack Tracker Blocklist 1Hosts (Lite) HaGeZi - Multi NORMAL С таким списком работает нормально огромное количество сайтов, странных блокировок пока не замечал. НО ВЕРОЯТНО СПИСОК ИЗЛИШЕН))) В Native Tracking Protection включаются трекеры от определенных производителей - тут уже на своё усмотрение. Также включен пункт Block Disguised Third-Party Trackers - на скриншоте не отображается. Parental Control - родительский контроль; Denylist - какие сайты хотите заблокировать; Allowlist - какие сайты исключить из блока; Analytics - статистика по блоку; Logs - логи. В Settings изменил следующее: Также на главной странице NextDNS есть возможность установить данные сервера на любую выбранную ОС: Но к этому мы ещё вернёмся! Теперь подключимся через Marzban и перейдём на страницу NextDNS. И привяжем IP нашего сервера. На этом настройка закончена! Приступим к настройке сервера. Проверим текущие DNS сервера: sudo resolvectl status Изменим DNS сервера глобально на сервере (в файле /etc/systemd/resolved.conf) По идее этого достаточно, чтобы реклама блокировалась даже без редактирования netplan (/etc/netplan), но если не редактировать netplan, то будет утечка DNS, по крайней мере у меня так где-то в 90% случаев. sudo nano /etc/systemd/resolved.conf Файл имеет следующий вид: Для внесения изменений необходимо отредактировать 3 пункта: DNS - наши сервера DNS; FallbackDNS - если будут недоступны основные сервера, то запросы будут проходить через них; DNSOverTLS - включаем DoT (true) Источники - один и два. Формат записей DNS в файле resolved.conf: DNS=94.140.14.14#dns.adguard.com Редактируем resolved.conf, т.к. мы включаем поддержку DoT, то убираем # и прописываем свои адреса NextDNS: DNS=прописываем адреса со страницы my.nextdns.io, можно вместе с DNSOverTLS=yes, либо прописать DoT ниже FallbackDNS: FallbackDNS=1.0.0.1#1dot1dot1dot1.cloudflare-dns.com (у меня прописано так); DNSOverTLS=true (в принципе тут всё понятно, включаем поддержку DoT). Отредактировали, сохранили, выходим. Перезапустим systemd-resolved sudo systemctl restart systemd-resolved И проверим статус: sudo systemctl status systemd-resolved Далее проверим текущие DNS сервера: sudo resolvectl status Мой вывод, не буду расписывать каждый пункт, думаю там итак всё понятно: По идее достаточно того, что прописано в Global И можно уже проверить, зайдя на любой сайт по проверке утечки DNS и рекламы, предварительно подключившись к Marzban. DNS: https://www.dnsleaktest.com/ https://browserleaks.com/dns https://ipleak.net/ Реклама: https://d3ward.github.io/toolz/adblock.html https://checkadblock.ru/ https://test.adminforge.de/adblock.html Но мы также будем редактировать netplan, путь /etc/netplan Переходим в папку и проверим какие файлы там лежат: cd /etc/netplan && ls Обычно там лежит один файл - 50-cloud-init.yaml Если два, то нужно настраивать каждый, либо перенести всё в один, как это сделать - гуглим, либо вот несколько источников по настройке: https://losst.pro/nastrojka-seti-netplan-v-ubuntu https://umnoe-gelezo.ru/2023/09/1604/ https://sysadminium.ru/adm_serv_linux-network_setup_on_ubuntu/ https://netplan.io/ Сразу повысим права файлу, ибо он может выдать предупреждение после применения netplan try: sudo chmod 600 /etc/netplan/50-cloud-init.yaml Редактируем файл netplan: sudo nano /etc/netplan/50-cloud-init.yaml Вносим туда следующее: ВАЖНО! Не копировать! Всё прописывать в ручную, без TAB, только пробелы! nameservers: addresses: [адреса DNS IPv4, можно прописать также IPv6] И т.к. я не хочу получать DNS сервера хостера через DHCP, то я включил: dhcp4: yes dhcp6: yes И добавил (источник) dhcp4-overrides: use-dns: no dhcp6-overrides: use-dns: no Если используете Hizakura, то они работают без DHCP и в файле netplan будет прописано gateway. При применении команды netplan try может выскочить предупреждение, что маршруты устарели и прочее, то по идее можно не обращать внимание. Главная задача - заменить DNS через nameservers. Всё, сохранились, вышли и теперь проверим текущую конфигурацию: sudo netplan generate Применяем конфигурацию с возможностью отмены: sudo netplan try Или просто применим конфиг: sudo netplan apply После применения команды netplan try может выскочить предупреждение, на него можно не обращать внимания. Cannot call Open vSwitch: ovsdb-server.service is not running. По идее при тесте утечки DNS не будут отображаться DNS хостера, но такое редко бывает. Проверяем DNS сервера: sudo resolvectl status И видим, что все сервера изменены. С помощью ngrep можно проверить, работает ли DNS over TLS. В этом режиме для DNS-запросов используется порт 853 (вместо стандартного 53). По этой причине при разрешении имени с DoT команда ngrep port 53 не выдаст ничего, а команда ngrep port 853 выведет зашифрованные данные. На этом всё! Вместо NextDNS можно использовать тот же AdGuard или что-то похожее. С такой конфигурацией у меня всё работает также, как с DNS хостера, никаких значительных изменений я не увидел, но возможно есть задержка в одну секунду +-, а вот по сравнению с AdGuard Home разница значительна! Немного полезных ссылок: https://adguard-dns.io/kb/ru/general/dns-providers/ https://www.dnsperf.com/#!dns-resolvers https://github.com/curl/curl/wiki/DNS-over-HTTPS https://dnscrypt.info/public-servers/ UPD. С такой реализацией не грузит плееры на hdrezka.ag, нужно использовать зеркала.

-

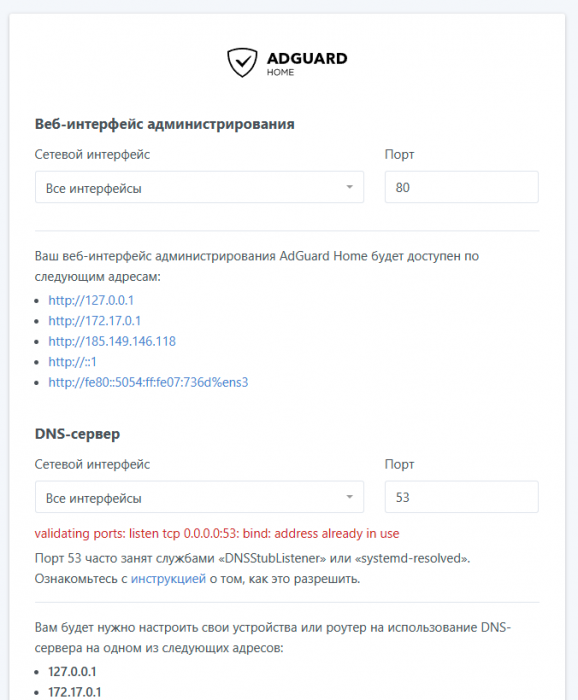

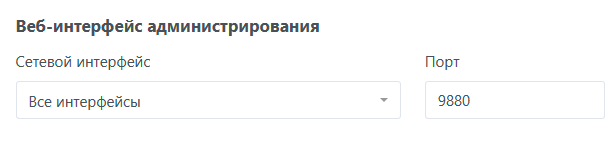

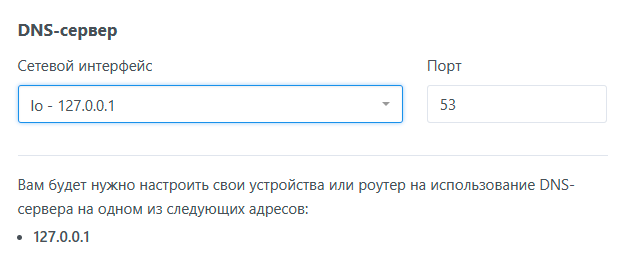

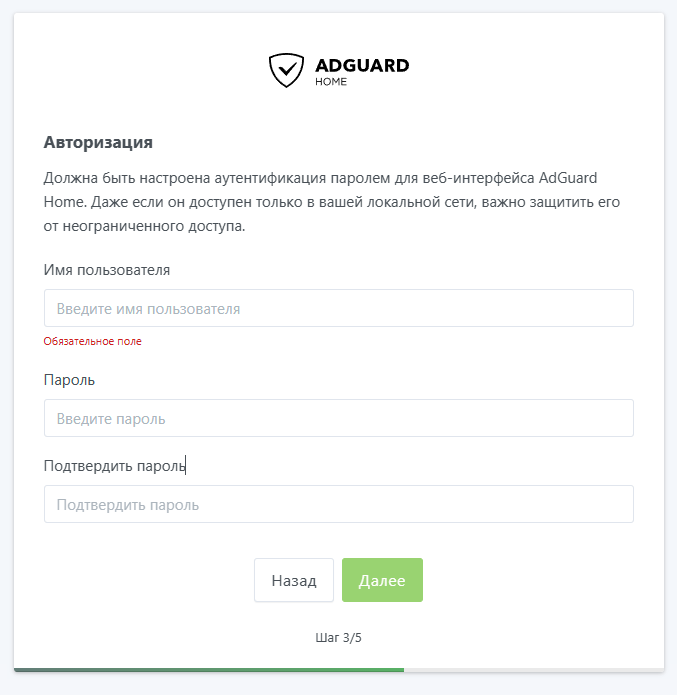

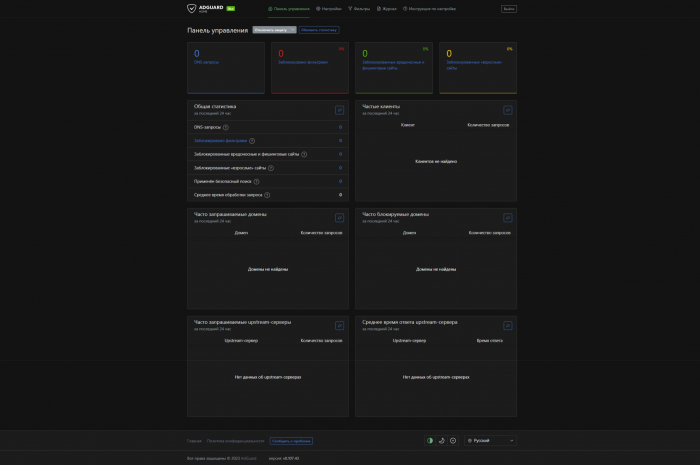

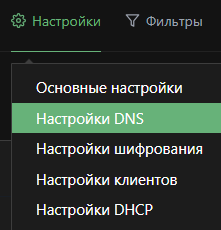

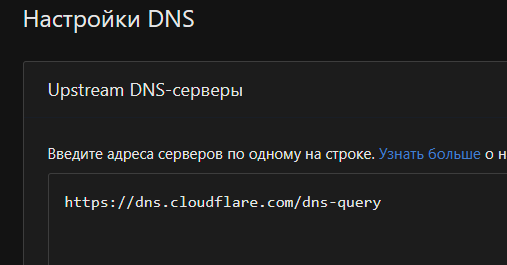

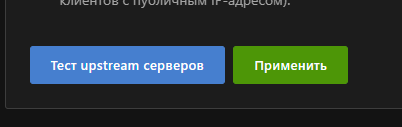

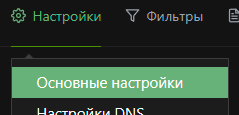

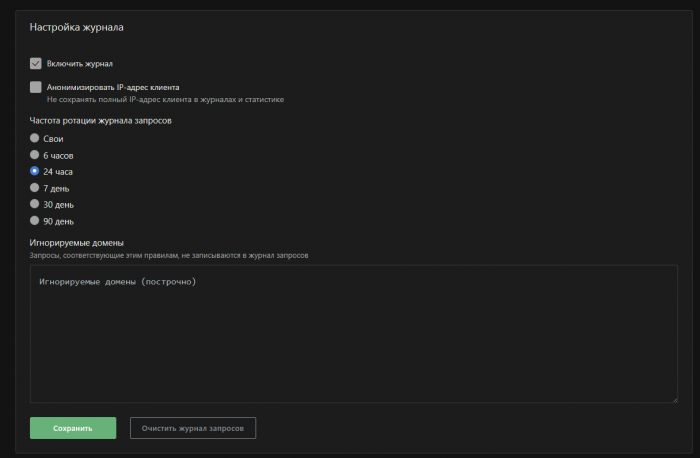

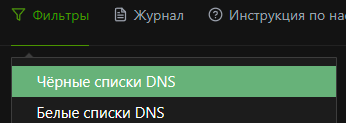

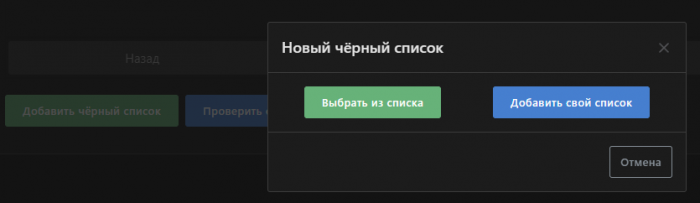

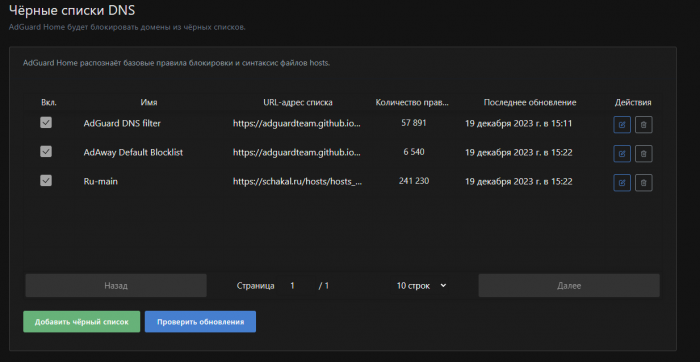

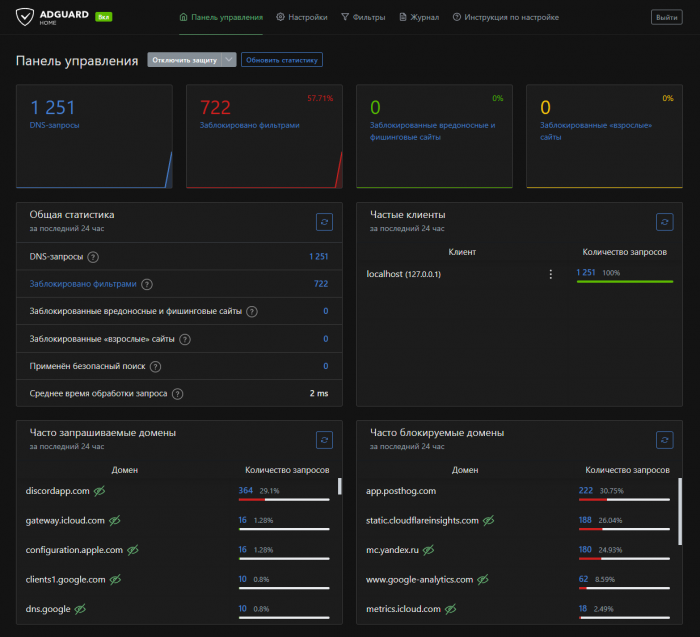

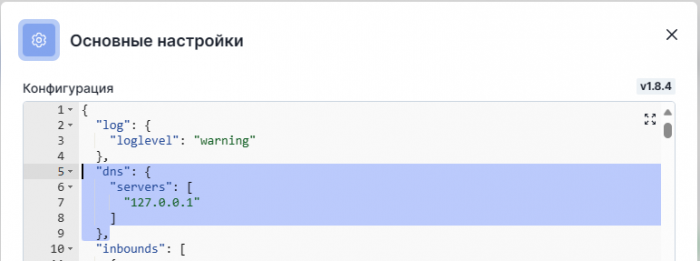

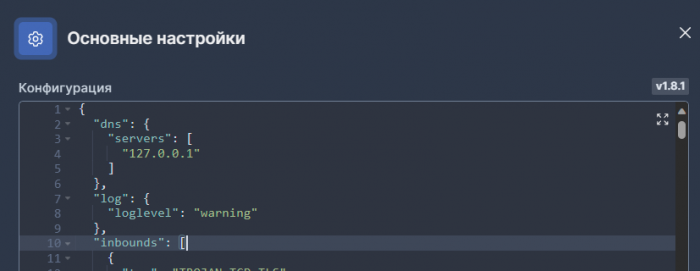

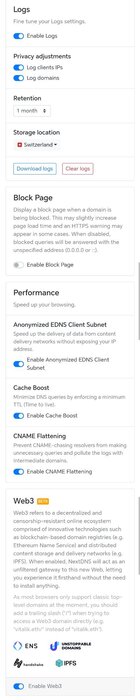

Всем привет! ИСПОЛЬЗОВАНИЕ ADGUARD HOME В СВЯЗКЕ С VLESS REALITY КРАТНО СНИЗИТ СКОРОСТЬ СОЕДИНЕНИЯ! УСТАНОВКА ADGUARD HOME ПРИ ИСПОЛЬЗОВАНИИ УЗЛОВ (NODE) - ДОЛЖНА БЫТЬ ВЫПОЛНЕНА НА КАЖДОМ СЕРВЕРЕ Сегодня разберем создание контейнера с AdGuardHome и подключением его к ядру Marzban. Я уже ранее публиковал другую тему, но там все было достаточно сложно и долго. Пройдемся заново. AdGuard можно устанавливать как в контейнер 1. Создаем контейнер 1.1. Создаем файл docker-compose.yml в папке agh mkdir agh && cd agh && nano docker-compose.yml Внутрь вставляем код: version: "3.9" services: adguardhome: image: adguard/adguardhome container_name: adguardhome restart: unless-stopped environment: - TZ=Europe/Moscow volumes: - ./work:/opt/adguardhome/work - ./conf:/opt/adguardhome/conf network_mode: host #Это можно прописать если вы хотите запустить AGH на уровне хоста. !!! 1.2. Запускаем контейнер: docker compose up -d 1.3. Открываем порт в UFW: sudo ufw allow 3000 2. Настройка Переходим по адресу: http://your-ip:3000 И попадаем на страницу установки: 2.1. Веб-интерфейс давайте засунем на какой-нибудь замудренный порт, и потом закроем его через UFW. Я себе сделаю такой: 2.2. А вот интерфейс для обслуживания запросов DNS, я выберу другой, локальный: Оговорка: Данная вариация предназначена для Marzban без использования Нод. Если вы используете ноды, то вам нужно будет повторить этот процесс для каждого сервера. Без сомнений, можно открывать DNS сервер на публику, но это потребует значительных мощностей от вашего сервера, когда его будут атаковать по 53 порту китайские боты... И конечно можно сделать, чтобы все сервера ссылались на один DNS сервер, но это увеличит задержки. Я так не рекомендую 2.3. Следующим шагом задаем логин и пароль админа: Затем несколько раз далее.. И попадаем на экран: 2.4. Открываем порт для нашей веб-админки: sudo ufw allow 9880 3. Переходи в панель AdGuard Home Давайте сразу его настроим: 3.1. Заходим в настройки DNS: Меняем Upstream DNS-серверы на: В резервных DNS задаем 1.1.1.1 Спускаемся чуть ниже, и жмем ПРИМЕНИТЬ Убедились что все ок: 3.2. Идем в Настройки - Основные настройки Переключаем режим журнала в 24 часа (можно и совсем выключить, если мало места на сервере) и жмем сохранить 3.3. Настройка фильтров. Заходим фильтры - Черные списки DNS. Вы можете их указать свои, но я обычно использую один. И для РФ хватает. Жмем добавить черный список =- Добавить свой список И добавляем: Имя задавайте любое Готово: 4. Идём в настройки Xray Core и добавляем: "dns": { "servers": [ "127.0.0.1" ] }, Получиться должно так: Теперь, нам нужно отключить службу systemd-resolved 1. Откройте терминал сервера 2. Введите следующую команду, чтобы остановить службу systemd-resolved: sudo systemctl stop systemd-resolved 3. Введите следующую команду, чтобы отключить службу systemd-resolved при загрузке системы: sudo systemctl disable systemd-resolved 4. Чтобы удалить символическую ссылку /etc/resolv.conf, выполните следующую команду: sudo rm /etc/resolv.conf 5. Создайте новый файл /etc/resolv.conf и добавьте в него необходимые настройки DNS. nano /etc/resolv.conf В файл вписываем: nameserver 127.0.0.1 6. Перезагрузите систему: sudo reboot После выполнения этих шагов, служба systemd-resolved будет отключена, и ваша система будет использовать новый файл /etc/resolv.conf для разрешения DNS-запросов. Всё. Запросы пролетают через наш AdGuard. Осталось закрыть наш порт в UFW командой: ufw deny 9880

-

adguard Установка AdGuard Home и подключение к Marzban

TrustMe опубликовал тема в Marzban Инструкции

По просьбам трудящихся, если кто не хочет заморачиваться с Docker и ждать рабочего варианта.. Выкладываю классическую версию. AdGuard Home — это DNS сервер, блокирующий рекламу и трекинг на сетевом уровне. Его функция в том, чтобы дать вам полный контроль над сетью и всеми вашими устройствами, и при этом он не требует установки никаких клиентских приложений. В то же время, AdGuard Home предоставляет веб-интерфейс, с помощью которого можно легко управлять процессом фильтрации. 1. Качаем: wget https://static.adguard.com/adguardhome/release/AdGuardHome_linux_amd64.tar.gz 2. Распаковываем: tar -xzf AdGuardHome_linux_amd64.tar.gz 3. Устанавливаем права: chmod +x - R AdGuardHome 4. Устанавливаем: cd AdGuardHome&& sudo ./AdGuardHome -s install 5. Заходим: http://X.X.X.X:3000 - ваш АйПи или через подключенный VPN: http://127.0.0.1:3000 6. В процессе установки, нужно будет выбрать интерфейсы. Выбирайте только 127.0.0.1!!! Теперь, нам нужно отключить службу systemd-resolved 1. Откройте терминал сервера 2. Введите следующую команду, чтобы остановить службу systemd-resolved: sudo systemctl stop systemd-resolved 3. Введите следующую команду, чтобы отключить службу systemd-resolved при загрузке системы: sudo systemctl disable systemd-resolved 4. Чтобы удалить символическую ссылку /etc/resolv.conf, выполните следующую команду: sudo rm /etc/resolv.conf 5. Создайте новый файл /etc/resolv.conf и добавьте в него необходимые настройки DNS. nano /etc/resolv.conf В файл вписываем: nameserver 127.0.0.1 Настройка ядра Теперь идём сразу в конфигурацию нашего xray ядра: nano /var/lib/marzban/xray_config.json Прописываем в самое начало после открытой скобки { "dns": { "servers": [ "127.0.0.1" ] }, Должно получиться так: ИЛИ Аналогично можно сделать и через web-интерфейс: После всего этого делаем перезапуск сервера: marzban restart -n -

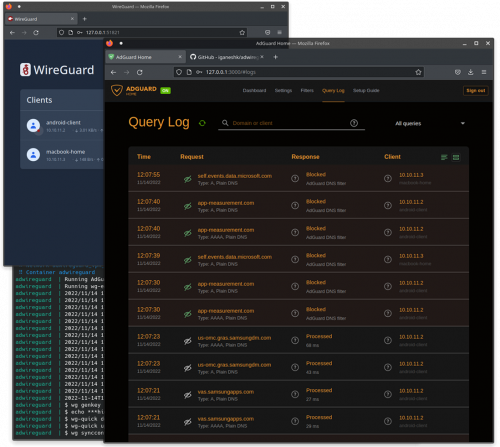

Всем привет! Ещё одна интересная конфигурация VPN сервера с блокировщиком рекламы, это использование AdGuardHome решения. Постоянно обновляемая инструкция будет здесь: DigneZzZ/dwg-ui: Combination Wireguird + Adguard Home (github.com) Настройка и установка достаточно простая: git clone https://github.com/dignezzz/dwg-ui.git cd dwg-ui nano docker-compose.yml #then run docker-compose up -d После подключения к Wireguard первым делом нужно зайти в настройки AdGuardHome, иначе внешний трафик будет заблокирован. Готово!

.png.2a3f09a3f66b13b371cddb35288214b8.png)

.thumb.png.50c1730286ccaa3ea2618ee9f286b4a5.png)