Поиск

Показаны результаты для тегов 'inbound'.

Найдено 2 результата

-

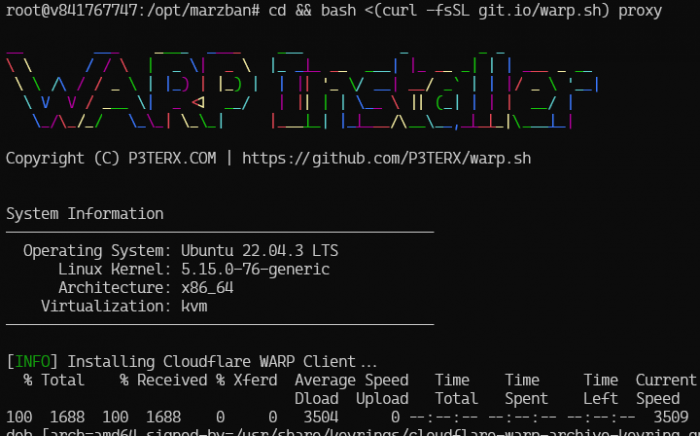

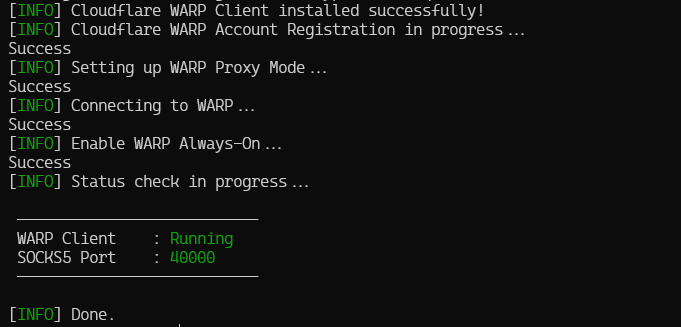

Продолжаем тему установки Marzban. 1. Включаем поддержку warp proxy в ядре xRay Для чего это нужно? Как я уже писал в других темах, это нужно для возможности обхода региональных блокировок на стороне того сайта, к которому вы обращаетесь, например, OpenAI.com. Можно установить двумя способами, тот который я уже описывал на форуме (полностью ручной) и с помощью скрипта. Напишу самый простой. Установка WARP-cli С февраля автор больше не поддерживает свой инструмент. bash <(curl -fsSL https://raw.githubusercontent.com/DigneZzZ/warp.sh/main/warp.sh) proxy Легко и просто. 2. Рекомендуемый конфиг для VLESS TCP REALITY. Я рекомендую вам остановиться на одном единственном типе подключений - VLESS TCP REALITY. Работает, не блокируется. Ниже приведен лучший (на мой взгляд) вариант конфигурации. Он уже включает в себя проксирование через WARP. { "log": { "loglevel": "warning" }, "inbounds": [ { "tag": "VLESS TCP REALITY", "listen": "0.0.0.0", "port": 8443, "protocol": "vless", "settings": { "clients": [], "decryption": "none" }, "streamSettings": { "network": "tcp", "tcpSettings": {}, "security": "reality", "realitySettings": { "show": false, "dest": "flickr.com:443", "xver": 0, "serverNames": [ "flickr.com" ], "privateKey": "OGWADIQSFq3tUHrUTOug8mUQqG7OZeoKZR5Hv3LdmVg", "shortIds": [ "bbc0e34bc74e6183" ] } }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls" ] } } ], "outbounds": [ { "protocol": "freedom", "tag": "DIRECT" }, { "tag": "WARP", "protocol": "socks", "settings": { "servers": [ { "address": "127.0.0.1", "port": 40000 } ] } }, { "protocol": "blackhole", "tag": "BLOCK" } ], "routing": { "rules": [ { "type": "field", "outboundTag": "WARP", "domain": [ "openai.com", "spotify.com" ] }, { "ip": [ "geoip:private" ], "outboundTag": "BLOCK", "type": "field" }, { "domain": [ "geosite:private" ], "outboundTag": "BLOCK", "type": "field" }, { "protocol": [ "bittorrent" ], "outboundTag": "BLOCK", "type": "field" } ] } } Для установки, заходим в вашу панель. Жмём на шестиренку: Открывается: Заменяем все содержимое на код который указывал выше. Теперь главное, обратите внимание на эти два значения: "privateKey": "OGWADIQSFq3tUHrUTOug8mUQqG7OZeoKZR5Hv3LdmVg", "shortIds": [ "bbc0e34bc74e6183" Вам для своего сервера, эти значения нужно указать самостоятельно. Для получения privateKey, нужно использовать на сервере команду: docker exec marzban-marzban-1 xray x25519 Для получения ShortIDs, нужно их сгенерировать вот этой командой: openssl rand -hex 8 и заменяем его в параметрах. Резервный вариант подключения - Trojan WS. Я бы рекомендовал его иметь в запасе, но не назначать каждому. Вот код, который нужно вставить сразу после "inbounds": [ { "tag": "TROJAN WS TLS", "listen": "0.0.0.0", "port": 2058, "protocol": "trojan", "settings": { "clients": [] }, "streamSettings": { "network": "ws", "wsSettings": { "path": "/" }, "security": "tls", "tlsSettings": { "serverName": "SERVER_NAME", "certificates": [ { "ocspStapling": 3600, "certificateFile": "/var/lib/marzban/certs/fullchain.pem", "keyFile": "/var/lib/marzban/certs/key.pem" } ], "minVersion": "1.2", "cipherSuites": "TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256:TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" } } }, В чем плюс использования единого инбаунда? Всё просто, вы можете варьировать теги по системе в дальнейшем как вам угодно, и очень удобно подключать и использовать ноды (расскажу в отдельной статье) Если есть вопросы и пожелания, пишите!

-

marzban Рабочие варианты INBOUND в Marzban (xray core)

TrustMe опубликовал тема в Marzban Инструкции

Для корректной работы подключений, должны быть правильно настроены и подключения. Из коробки, не все подключения Marzban работают правильно. Информация насыщена из источника Репозиторий автора (gozargah.github.io) Выбраны максимально рабочие варианты: VLESS TCP REALITY { "tag": "VLESS TCP REALITY", "listen": "0.0.0.0", "port": 2040, "protocol": "vless", "settings": { "clients": [], "decryption": "none" }, "streamSettings": { "network": "tcp", "tcpSettings": {}, "security": "reality", "realitySettings": { "show": false, "dest": "tradingview.com:443", "xver": 0, "serverNames": [ "tradingview.com" ], "privateKey": "CGT_YQt0HWMfX7XcvZhdzChag8401evaHVWs3KaPw0U", "shortIds": [ "", "6ba85179e30d4fc2" ] } }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls" ] } }, VLESS TCP TLS { "tag": "VLESS TCP TLS", "listen": "0.0.0.0", "port": 2043, "protocol": "vless", "settings": { "clients": [], "decryption": "none" }, "streamSettings": { "network": "tcp", "security": "tls", "tlsSettings": { "serverName": "SERVER_NAME", "certificates": [ { "ocspStapling": 3600, "certificateFile": "/var/lib/marzban/certs/fullchain.pem", "keyFile": "/var/lib/marzban/certs/key.pem" } ], "minVersion": "1.2", "cipherSuites": "TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256:TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" } } }, TROJAN TCP TLS { "tag": "TROJAN TCP TLS", "listen": "0.0.0.0", "port": 2057, "protocol": "trojan", "settings": { "clients": [] }, "streamSettings": { "network": "tcp", "security": "tls", "tlsSettings": { "serverName": "SERVER_NAME", "certificates": [ { "ocspStapling": 3600, "certificateFile": "/var/lib/marzban/certs/fullchain.pem", "keyFile": "/var/lib/marzban/certs/key.pem" } ], "minVersion": "1.2", "cipherSuites": "TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256:TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384:TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256:TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256" } } }, SHADOWSOCKS (классический) { "tag": "SHADOWSOCKS", "listen": "0.0.0.0", "port": 2060, "protocol": "shadowsocks", "settings": { "clients": [], "network": "tcp,udp" } } WARR+ через WG - при настройке через CloudFlare WARP+ { "tag": "warpplus", "protocol": "wireguard", "settings": { "secretKey": "ЗНАЧЕНИЕ ИЗ PRIVATE_KEY ФАЙЛА wgcf-profile.conf", "DNS": "1.1.1.1", "kernelMode": false, "address": [ "172.16.0.2/32" ], "peers": [ { "publicKey": "ЗНАЧЕНИЕ ИЗ PUBLIC_KEY ФАЙЛА wgcf-profile.conf", "endpoint": "engage.cloudflareclient.com:2408" } ] } },