Поиск

Показаны результаты для тегов 'singbox'.

Найдено 4 результата

-

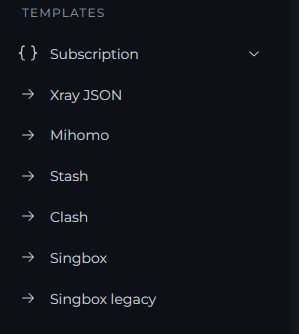

Уже как 2 недели, на компьютере Windows и Macbook на Intel я перелез с использования Hiddify, на использование Clash Meta Rev. На страницах подписки они также присутствуют. Но чтобы интеграция с ними была максимально полезной, необходимо использовать соответствующие шаблоны, чтобы все правила на устройства передавались корректно и правильно. В RemnaWave для этого существует отдельный пункт меню: А на Marzban приходилось все корректировать в файлах... Не буду вдаваться в детали и подробности по содержимому, там все очевидно. Поделюсь тем что пользуюсь сам. Нас будут интересовать всего 3 шаблона для подписки. Xray JSON (для xray клиентов) Mihomo (для ClashMeta клиентов) Singbox - собственно для него именно SingBox и Mihomo шаблоны подогнал товарищ Legiz. Мой Xray Json: { "dns": { "hosts": { "one.one.one.one": [ "1.1.1.1", "1.0.0.1" ] }, "servers": [ "https://one.one.one.one/dns-query" ] }, "log": { "error": "", "access": "", "loglevel": "warning" }, "routing": { "rules": [ { "type": "field", "domain": [ "geosite:google", "geosite:youtube" ], "outboundTag": "proxy" }, { "type": "field", "domain": [ "geosite:private", "geosite:category-gov-ru", "geosite:category-ru", "geosite:mailru", "geosite:yandex", "geosite:apple", "geosite:vk", "geosite:whatsapp", "geosite:telegram", "regexp:^([\\w\\-\\.]+\\.)ru$", "regexp:^([\\w\\-\\.]+\\.)xn--p1ai$", "regexp:^([\\w\\-\\.]+\\.)xn--p1acf$", "regexp:^([\\w\\-\\.]+\\.)xn--80asehdb$", "regexp:^([\\w\\-\\.]+\\.)xn--c1avg$", "regexp:^([\\w\\-\\.]+\\.)xn--80aswg$", "regexp:^([\\w\\-\\.]+\\.)xn--80adxhks$", "regexp:^([\\w\\-\\.]+\\.)moscow$", "regexp:^([\\w\\-\\.]+\\.)xn--d1acj3b$" ], "outboundTag": "direct" }, { "type": "field", "protocol": [ "bittorrent" ], "outboundTag": "direct" } ], "domainStrategy": "IPIfNonMatch" }, "inbounds": [ { "tag": "socks", "port": 10808, "listen": "0.0.0.0", "protocol": "socks", "settings": { "udp": true, "auth": "noauth", "allowTransparent": false }, "sniffing": { "enabled": true, "routeOnly": false, "destOverride": [ "http", "tls" ] } }, { "tag": "http", "port": 10809, "listen": "0.0.0.0", "protocol": "http", "settings": { "udp": true, "auth": "noauth", "allowTransparent": false }, "sniffing": { "enabled": true, "routeOnly": false, "destOverride": [ "http", "tls" ] } } ], "outbounds": [ { "tag": "direct", "protocol": "freedom", "settings": { "domainStrategy": "UseIPv4" } }, { "tag": "block", "protocol": "blackhole" } ] } Mihomo: mixed-port: 7890 allow-lan: true tcp-concurrent: true enable-process: true find-process-mode: strict mode: rule log-level: info ipv6: false keep-alive-interval: 30 unified-delay: false profile: store-selected: true store-fake-ip: true sniffer: enable: true force-dns-mapping: true parse-pure-ip: true sniff: HTTP: ports: - 80 - 8080-8880 override-destination: true TLS: ports: - 443 - 8443 tun: enable: true stack: mixed auto-route: true auto-detect-interface: true dns-hijack: - any:53 strict-route: true mtu: 1500 dns: enable: true prefer-h3: true use-hosts: true use-system-hosts: true listen: 127.0.0.1:6868 ipv6: false enhanced-mode: redir-host default-nameserver: - tls://1.1.1.1 - tls://1.0.0.1 proxy-server-nameserver: - tls://1.1.1.1 - tls://1.0.0.1 direct-nameserver: - tls://77.88.8.8 nameserver: - https://cloudflare-dns.com/dns-query#PROXY proxies: # LEAVE THIS LINE! proxy-groups: - name: PROXY type: select proxies: - ️ Fastest - First Available # LEAVE THIS LINE! - name: ️ Fastest type: url-test tolerance: 150 url: https://www.gstatic.com/generate_204 interval: 300 proxies: # LEAVE THIS LINE! - name: First Available type: fallback url: https://www.gstatic.com/generate_204 interval: 300 proxies: # LEAVE THIS LINE! rule-providers: xai: type: http behavior: domain format: yaml url: https://github.com/MetaCubeX/meta-rules-dat/raw/meta/geo/geosite/xai.yaml path: ./rule-sets/xai.yaml interval: 86400 refilter_domains: type: http behavior: domain format: mrs url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/re-filter/domain-rule.mrs path: ./re-filter/domain-rule.mrs interval: 86400 refilter_ipsum: type: http behavior: ipcidr format: mrs url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/re-filter/ip-rule.mrs path: ./re-filter/ip-rule.mrs interval: 86400 oisd_big: type: http behavior: domain format: mrs url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/oisd/big.mrs path: ./oisd/big.mrs torrent-trackers: type: http behavior: domain format: mrs url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/other/torrent-trackers.mrs path: ./rule-sets/torrent-trackers.mrs interval: 86400 torrent-clients: type: http behavior: classical format: yaml url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/other/torrent-clients.yaml path: ./rule-sets/torrent-clients.yaml interval: 86400 ru-bundle: type: http behavior: domain format: mrs url: https://github.com/legiz-ru/mihomo-rule-sets/raw/main/ru-bundle/rule.mrs path: ./ru-bundle/rule.mrs interval: 86400 rules: - RULE-SET,oisd_big,REJECT - RULE-SET,xai,PROXY - RULE-SET,torrent-clients,DIRECT - RULE-SET,torrent-trackers,DIRECT - PROCESS-NAME,Discord.exe,PROXY - PROCESS-NAME,org.cromite.cromite,PROXY - RULE-SET,refilter_domains,PROXY - RULE-SET,refilter_ipsum,PROXY - MATCH,DIRECT SingBox: { "dns": { "final": "dns-local", "rules": [ { "server": "dns-local", "rule_set": [ "geosite-whatsapp", "geosite-telegram", "geoip-telegram" ] }, { "server": "dns-remote", "rule_set": [ "ru-bundle", "refilter-domains", "refilter-ipsum" ] } ], "servers": [ { "tag": "dns-remote", "detour": "default", "address": "tls://1.1.1.1", "address_strategy": "ipv4_only" }, { "tag": "dns-local", "address": "local" } ] }, "log": { "level": "fatal", "timestamp": true }, "route": { "rules": [ { "action": "sniff" }, { "action": "hijack-dns", "protocol": "dns" }, { "outbound": "direct", "rule_set": [ "geosite-whatsapp", "geosite-telegram", "geoip-telegram" ] }, { "outbound": "default", "rule_set": [ "ru-bundle", "refilter-domains", "refilter-ipsum" ] } ], "rule_set": [ { "tag": "geosite-whatsapp", "url": "https://github.com/MetaCubeX/meta-rules-dat/raw/sing/geo/geosite/whatsapp.srs", "type": "remote", "format": "binary" }, { "tag": "geosite-telegram", "url": "https://github.com/MetaCubeX/meta-rules-dat/raw/sing/geo/geosite/telegram.srs", "type": "remote", "format": "binary" }, { "tag": "geoip-telegram", "url": "https://github.com/MetaCubeX/meta-rules-dat/raw/sing/geo/geoip/telegram.srs", "type": "remote", "format": "binary" }, { "tag": "ru-bundle", "url": "https://github.com/legiz-ru/sb-rule-sets/raw/main/ru-bundle.srs", "type": "remote", "format": "binary" }, { "tag": "refilter-domains", "url": "https://github.com/1andrevich/Re-filter-lists/releases/latest/download/ruleset-domain-refilter_domains.srs", "type": "remote", "format": "binary" }, { "tag": "refilter-ipsum", "url": "https://github.com/1andrevich/Re-filter-lists/releases/latest/download/ruleset-ip-refilter_ipsum.srs", "type": "remote", "format": "binary" } ], "override_android_vpn": true, "auto_detect_interface": true }, "inbounds": [ { "tag": "tun-in", "type": "tun", "sniff": true, "stack": "system", "address": "172.19.0.1/28", "auto_route": true, "strict_route": true, "interface_name": "freedom", "sniff_override_destination": true } ], "outbounds": [ { "tag": "direct", "type": "direct" }, { "tag": "default", "type": "selector", "outbounds": [ "<all-proxy-tags>" ] } ], "experimental": { "cache_file": { "enabled": true } } } SingBox это старше чем 1.11+ версия SingBox Legacy - это версия 1.10 - под него шаблонов у меня нет. Не вижу смысла использовать старые клиенты. Все шаблоны проверены, и работаю отлично. У меня по крайней мере.

-

Товарищи, всем привет! Хотел с вами поделиться "отшлифованным" файлом настроек для SingBox последних версий, который работает идеально (у меня по крайней мере) не вызывая никаких ошибок в логах. Делюсь с вами. config_main.json Подключить его можно просто: Открываем файл: nano /opt/marzban/.env Прописываем параметр: SINGBOX_SUBSCRIPTION_TEMPLATE="singbox/config_main.json" У вас обязательно должен присутствовать раскомментированный параметр: CUSTOM_TEMPLATES_DIRECTORY="/var/lib/marzban/templates/" После этого перезапустили контейнер: marzban restart -n Теперь идем в папку /var/lib/marzban/templates/singbox Копируем в него файл через SFTP или создаем там файл: nano /var/lib/marzban/templates/singbox/config_main.json И вставляем в него содержимое файла во вложении. Все. Если кто не в курсе, то что бы передать в ссылке подписки - готовую подписку на sing-box, нужно добавить в конце подписки /sing-box. Если смиотреть на url в моем шаблоне страницы, он выглядит так: document.getElementById("singbox").href = `sing-box://import-remote-profile?url=${fullUrl}/sing-box/#YourSubName`; А теперь отдельно ссылка: sing-box://import-remote-profile?url=${fullUrl}/sing-box/#YourSubName Как вы уже догадались, в конце, передаем имя подписки.

-

Всем привет! Давно просилась статейка, про изменения в версии 1.8.0. Конфиг от прошлой версии для новых клиентов уже не будет подходить. В прошлой теме я дал очень много теории, и живой пример работающей конфигурации. Сейчас адаптируем. Хоть теперь это и ППЦ как стало не удобно... 1. Основной источник информации Конечно, основной источник информации это официальный сайт разрабов. https://sing-box.sagernet.org/migration/ 2. Изменения. Как мы видим из описания, поменялось написание правил в конфиге. 2.1. Файл Кэша Мы его не используем, он нас не касается. 2.2. Миграция GeoIP в наборы правил Новое написание теперь такое: { "route": { "rules": [ { "ip_is_private": true, "outbound": "direct" }, { "rule_set": "geoip-cn", "outbound": "direct" }, { "rule_set": "geoip-us", "rule_set_ipcidr_match_source": true, "outbound": "block" } ], "rule_set": [ { "tag": "geoip-cn", "type": "remote", "format": "binary", "url": "https://raw.githubusercontent.com/SagerNet/sing-geoip/rule-set/geoip-cn.srs", "download_detour": "proxy" }, { "tag": "geoip-us", "type": "remote", "format": "binary", "url": "https://raw.githubusercontent.com/SagerNet/sing-geoip/rule-set/geoip-us.srs", "download_detour": "proxy" } ] }, "experimental": { "cache_file": { "enabled": true // required to save Rule Set cache } } } Что видим? Вместо geoip: private, теперь отдельный вариант: "ip_is_private" Вместо привычного geoip:ru, мы теперь можем использовать отдельный раздел "rule_set" со своими тегами. В первую очередь это создано для тех, кто создает на базе этого ядра свои приложения, ведь теперь благодаря rule_set мы можем прогружать свои наборы правил. Можем собирать свои, или подгружать на клиент-приложение тот набор правил, который является актуальным. Сейчас в примере указан geoip-cn.srs, но мы будем использовать их же, но c ru адаптацией: geoip-ru.srs. Наш набор для geoip, будет выглядеть таким образом: { "route": { "rules": [ { "ip_is_private": true, "outbound": "direct" }, { "rule_set": "geoip-ru", "outbound": "direct" } ], "rule_set": [ { "tag": "geoip-ru", "type": "remote", "format": "binary", "url": "https://raw.githubusercontent.com/SagerNet/sing-geoip/rule-set/geoip-ru.srs", "download_detour": "proxy" } ] }, "experimental": { "cache_file": { "enabled": true // required to save Rule Set cache } } } Мы прописали путь до обновляемого файла geoip-ru. Мы оставили только один rule-set. Мы оставили кэширование файла geoip, чтобы не пришлось его качать каждый раз при подключении. 2.3. Миграция Geosite в наборы правил По аналогии geoip, поменялся набор правил и для geosite. Смысл весь тот же, поэтому я сразу приведу наш рабочий вариант: { "route": { "rules": [ { "rule_set": "geosite-cn", "outbound": "direct" } ], "rule_set": [ { "tag": "geosite-ru", "type": "remote", "format": "binary", "url": "https://raw.githubusercontent.com/SagerNet/sing-geosite/rule-set/geosite-ru.srs", "download_detour": "proxy" } ] }, "experimental": { "cache_file": { "enabled": true // required to save Rule Set cache } } } НО! Конечному клиенту, этого будет мало. Обычно, для клиента я ещё добавляю дополнительные правила, чтобы запросы к telegram. whatsapp, google, apple шли напрямую. Пришлось перерыть не мало чатов и репозиториев, чтобы найти живые файлы конфигов. Источник: https://github.com/yangchuansheng/sing-box-geosite/tree/main/rule В такие аналогичные файлы, вы можете собрать свои сайты, которые хотите отправлять в директ у юзеров, либо принудительно проксировать. Я не нашел готового файла с собранными geosite:apple, в формате json.. видимо придется ковырять самому, собираю отсюда: https://github.com/v2fly/domain-list-community/blob/master/data/apple 3. Итоговый конфиг. { "log": { "disabled": false, "level": "warn", "timestamp": true }, "dns": { "servers": [ { "tag": "dns_proxy_udp", "address": "udp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy_tcp", "address": "tcp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy", "address": "https://1.1.1.1/dns-query", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_direct", "address": "local", "strategy": "prefer_ipv4", "detour": "direct" }, { "tag": "dns_block", "address": "rcode://success" } ], "rules": [ { "outbound": "any", "server": "dns_direct" } ], "fakeip": { "inet4_range": "198.18.0.1/16" }, "independent_cache": true }, "inbounds": [ { "type": "tun", "mtu": 9000, "interface_name": "tun125", "tag": "tun-in", "inet4_address": "172.19.0.1/30", "inet6_address": "fdfe:dcba:9876::1/126", "auto_route": true, "strict_route": true, "endpoint_independent_nat": true, "stack": "mixed", "sniff": true } ], "outbounds": [ { "type": "selector", "tag": "proxy", "interrupt_exist_connections": true, "outbounds": [] }, { "type": "urltest", "tag": "️ Самый быстрый", "outbounds": null, "url": "https://www.gstatic.com/generate_204", "interval": "1m0s" }, { "type": "direct", "tag": "direct" }, { "type": "block", "tag": "block" }, { "type": "dns", "tag": "dns-out" } ], "route": { "rules": [ { "protocol": "dns", "outbound": "dns-out" }, { "rule_set": "geoip-ru", "outbound": "direct" }, { "ip_is_private": true, "outbound": "direct" }, { "rule_set": [ "YouTube", "Telegram", "geoip-google", "geoip-telegram" ], "outbound": "direct" } ], "rule_set": [ { "type": "remote", "tag": "geoip-ru", "format": "binary", "url": "https://mirror.ghproxy.com/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-ru.srs", "download_detour": "direct" }, { "type": "remote", "tag": "geoip-google", "format": "binary", "url": "https://mirror.ghproxy.com/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-google.srs", "download_detour": "direct" }, { "type": "remote", "tag": "geoip-telegram", "format": "binary", "url": "https://mirror.ghproxy.com/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-telegram.srs", "download_detour": "direct" }, { "type": "remote", "tag": "YouTube", "format": "source", "url": "https://mirror.ghproxy.com/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/YouTube.json", "download_detour": "direct" }, { "type": "remote", "tag": "Telegram", "format": "source", "url": "https://mirror.ghproxy.com/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/Telegram.json", "download_detour": "direct" } ], "final": "direct", "find_process": true, "auto_detect_interface": true }, "experimental": { "cache_file": { "enabled": true } } } Пока искал ошибки, немного "почикал" конфиг Но он точно рабочий. Метод установки остается старый. 4. Скачиваем и устанавливаем 4.1. Качаем файл sudo wget -N -P /var/lib/marzban/templates/singbox/ https://dignezzz.github.io/ru_singbox_2.json 4.2. Корректируем .env Открываем .env nano /opt/marzban/.env Ищем строку: CUSTOM_TEMPLATES_DIRECTORY="/var/lib/marzban/templates/" И убеждаемся что она раскомментирована (в начале нет #) После неё добавляем ещё одну строку: SINGBOX_SUBSCRIPTION_TEMPLATE="singbox/ru_singbox_2.json" Сохраняем, закрываем. 4.3. Перезагружаем Marzban: marzban restart -n Готово!

-

Всем привет! Обещал рассказать про настройку на сервере, которая будет передаваться на клиент SingBOX при импорте подписки SingBox работает на ядре sing-box, а не на xray_core.. От этого все у нас выполняется немного по другому. 1. Стандартный файл json Вся информация тянется с вашего сервера, с версии 0.4.0 Мэрцбана есть поддержка SingBox и в него уже зашит необходимый файл: Marzban/app/templates/singbox/default.json at master · Gozargah/Marzban (github.com) В принципе, он позволяет работать. Его вид такой: { "log": { "level": "warn", "timestamp": true }, "dns": { "servers": [ { "tag": "dns_proxy", "address": "1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "Internet" }, { "tag": "dns_direct", "address": "local", "strategy": "prefer_ipv4", "detour": "direct" }, { "tag": "dns_block", "address": "rcode://success" } ], "rules": [ { "geosite": "private", "server": "dns_direct" }, { "outbound": "any", "server": "dns_direct" } ], "fakeip": {}, "independent_cache": true }, "inbounds": [ { "type": "tun", "mtu": 1400, "inet4_address": "172.19.0.1/30", "inet6_address": "fdfe:dcba:9876::1/126", "auto_route": true, "strict_route": true, "endpoint_independent_nat": true, "stack": "mixed", "sniff": true } ], "outbounds": [ { "type": "selector", "tag": "Internet", "outbounds": null }, { "type": "urltest", "tag": "Best Latency", "outbounds": null, "url": "https://www.gstatic.com/generate_204", "interval": "1m0s" }, { "type": "direct", "tag": "direct" }, { "type": "block", "tag": "block" }, { "type": "dns", "tag": "dns-out" } ], "route": { "geoip": { "download_url": "https://github.com/soffchen/sing-geoip/releases/latest/download/geoip.db", "download_detour": "direct" }, "geosite": { "download_url": "https://github.com/soffchen/sing-geosite/releases/latest/download/geosite.db", "download_detour": "direct" }, "rules": [ { "protocol": "dns", "outbound": "dns-out" }, { "geoip": "private", "outbound": "direct" } ], "auto_detect_interface": true }, "experimental": {} } Разберем по структуре. log: Этот раздел отвечает за настройки журнала. Уровень журнала установлен на “warn”, что означает, что будут записываться только предупреждения и ошибки. Параметр “timestamp” в значении true указывает, что каждое сообщение в журнале будет снабжено временной меткой. dns: Этот раздел содержит настройки DNS. Он определяет серверы DNS и правила, которые используются для разрешения доменных имен. Включает в себя настройки для прокси DNS, прямого DNS и блокировки DNS. inbounds: Этот раздел определяет настройки для входящих подключений. В данном случае используется тип подключения “tun” с определенными настройками, такими как MTU, адреса IPv4 и IPv6, настройки маршрутизации и т.д. https://sing-box.sagernet.org/configuration/inbound/#tag Но нельзя напрямую выдать конкретные inbounds для всех клиентов, это будет не корректно и не правильно. outbounds: Этот раздел определяет настройки для исходящих подключений. Он содержит различные типы подключений, такие как “selector”, “urltest”, “direct”, “block” и “dns”. https://sing-box.sagernet.org/configuration/outbound/#structure route: Этот раздел содержит настройки маршрутизации. Он определяет правила для маршрутизации трафика на основе протокола или географического местоположения. Также содержит ссылки для загрузки баз данных geoip и geosite. НО! Файлы geosite должны быть подгружены в формате db. https://sing-box.sagernet.org/configuration/route/ experimental: Этот раздел предназначен для экспериментальных функций. В нашем примере он пуст, нам он не нужен. Почитать можно здесь: https://sing-box.sagernet.org/configuration/experimental/ Вся документация по ядру здесь: Introduction - sing-box (sagernet.org) (ИМЕННО ПО ЯДРУ!) Важно помнить! Этим файлом мы настраиваем не ядро на сервере, а клиент на устройстве! Поэтому много здесь поменять и "накрутить" не получится. Есть также альтернативный файл с Иранской конфигурацией: marzban-template/singbox/default.json at master · oXIIIo/marzban-template (github.com) 2. Соберём свою версию: Я выделю несколько разделов, которые могут быть интересны и полезны. 2.0. Авто-селектор по скорости (из иранской версии) { "type": "urltest", "tag": "️ Самый быстрый", "outbounds": null, "url": "https://www.gstatic.com/generate_204", "interval": "1m0s" }, Это означает, что он тестирует скорость соединения с указанным URL и выбирает самый быстрый outbound для обработки трафика. Поле “interval” равно “1m0s”, что, вероятно, означает, что тестирование происходит каждую минуту. Он же будет выбран по умолчанию при подключении. 2.1. fakeip - раздел DNS. В singbox, fakeip - это функция, которая позволяет использовать поддельные IP-адреса в качестве назначения для UDP. Когда fakeip включен, singbox отправляет поддельные IP-адреса как назначение для UDP. Это может быть полезно в некоторых сценариях, например, когда вы хотите обойти ограничения или блокировки, основанные на IP-адресе. Однако, стоит отметить, что использование fakeip может вызвать некоторые проблемы. Например, если сервер непосредственно запрашивает поддельный IP-адрес, это может привести к непредвиденным результатам. В некоторых случаях, для решения этой проблемы может потребоваться включение функции sniffing на сервере. Попробуем в использовании такой вариант: "fakeip": { "inet4_range": "198.18.0.1/16" }, В этом примере fakeip настроен на использование диапазона IP-адресов 198.18.0.1/16. Это означает, что singbox будет использовать IP-адреса из этого диапазона в качестве поддельных адресов назначения для UDP. Этот блок мы будем использовать в rules. 2.2. independent_cache Параметр independent_cache в singbox относится к настройкам DNS. Когда independent_cache установлен в false, это означает, что singbox будет использовать общий кэш для всех DNS-серверов. Это может быть полезно в ситуациях, когда вы хотите, чтобы все DNS-серверы делили общий кэш, чтобы избежать дублирования кэшированных записей и уменьшить использование памяти. Однако это также может привести к тому, что некоторые DNS-серверы будут получать кэшированные записи, которые были изначально предназначены для других серверов. Если independent_cache установлен в true, каждый DNS-сервер будет иметь свой собственный независимый кэш. Это может быть полезно, если вы хотите изолировать кэш каждого DNS-сервера, чтобы предотвратить перекрестное воздействие кэшированных записей. 2.3. Остальные правила в DNS блоке мы оставляем без изменений. Получаем вид первого блока: { "log": { "disabled": false, "level": "warn", "timestamp": true }, "dns": { "servers": [ { "tag": "dns_proxy_udp", "address": "udp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy_tcp", "address": "tcp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy", "address": "https://1.1.1.1/dns-query", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_direct", "address": "local", "strategy": "prefer_ipv4", "detour": "direct" }, { "tag": "dns_block", "address": "rcode://success" } ], "rules": [ { "outbound": "any", "server": "dns_direct" } ], "fakeip": { "inet4_range": "198.18.0.1/16" }, "independent_cache": false }, Порядок и приоритет задается сверху-вниз. Поэтому правила по DNS будет тоже идти, сперва в варианте с UDP, затем с TCP. 3. Раздел inbounds оставляем шаблонный. "inbounds": [ { "type": "tun", "mtu": 9000, "interface_name": "tun125", "tag": "tun-in", "inet4_address": "172.19.0.1/30", "inet6_address": "fdfe:dcba:9876::1/126", "auto_route": true, "strict_route": true, "endpoint_independent_nat": true, "stack": "mixed", "sniff": true } ], Наш конфигурационный файл singbox содержит входящее подключение (inbound) типа “tun”. type: “tun” указывает, что это входящее подключение является туннельным интерфейсом. Туннельные интерфейсы используются для перенаправления сетевого трафика на уровне ядра операционной системы. mtu: MTU (Maximum Transmission Unit) определяет максимальный размер пакета данных, который может быть передан за один раз. Значение 9000 обычно выбирается для сетей с большим MTU, таких как сети Ethernet jumbo frame. interface_name: “tun125” - это имя виртуального сетевого интерфейса, созданного singbox. tag: “tun-in” - это метка, которую singbox использует для идентификации этого входящего подключения. Метки позволяют singbox легко ссылаться на определенные подключения при настройке маршрутов и правил. inet4_address и inet6_address: Эти параметры определяют IPv4 и IPv6 адреса виртуального сетевого интерфейса соответственно. auto_route: Значение true указывает, что singbox автоматически добавляет маршруты для перенаправления трафика через виртуальный сетевой интерфейс. strict_route: Значение true указывает, что singbox строго следует маршрутам, указанным в настройках, и не позволяет операционной системе изменять эти маршруты. endpoint_independent_nat: Значение true указывает, что singbox использует NAT (Network Address Translation), который не зависит от конечной точки. Это означает, что singbox будет использовать один и тот же порт для всех подключений к одному и тому же удаленному хосту и порту, независимо от локального порта исходного подключения. stack: Значение “mixed” указывает, что singbox может использовать как IPv4, так и IPv6 для обработки трафика. sniff: Значение true указывает, что singbox будет “сниффовать” или анализировать пакеты данных, проходящие через виртуальный сетевой интерфейс, чтобы определить, какой протокол используется (например, HTTP, TLS и т.д.). 4. Outbounds: "outbounds": [ { "type": "selector", "tag": "proxy", "interrupt_exist_connections": true, "outbounds": [] }, { "type": "urltest", "tag": "️ Самый быстрый", "outbounds": null, "url": "https://www.gstatic.com/generate_204", "interval": "1m0s" }, { "type": "direct", "tag": "direct" }, { "type": "block", "tag": "block" }, { "type": "dns", "tag": "dns-out" } ], Наш конфигурационный файл singbox содержит исходящее подключение (outbound) типа “selector”. Вот что означают каждый из этих параметров: type: “selector” указывает, что это исходящее подключение является селектором. Селекторы используются для группировки нескольких исходящих подключений и выбора одного из них на основе определенных критериев. tag: “Proxy” - это метка, которую singbox использует для идентификации этого исходящего подключения. Метки позволяют singbox легко ссылаться на определенные подключения при настройке маршрутов и правил. interrupt_exist_connections: Значение true указывает, что singbox прервет существующие соединения, если выбранный селектор изменится. Это может быть полезно, если вы хотите, чтобы ваш трафик всегда проходил через оптимальное подключение, даже если это означает прерывание текущих соединений. outbounds: Этот массив должен содержать список исходящих подключений, которые селектор будет использовать. В вашем случае этот массив пуст, что означает, что селектор не имеет исходящих подключений для выбора. 5. Route Здесь мы поговорим про правила роутинга. "route": { "geoip": { "download_url": "https://github.com/Sagernet/sing-geoip/releases/latest/download/geoip.db", "download_detour": "direct" }, "geosite": { "download_url": "https://github.com/Sagernet/sing-geosite/releases/latest/download/geosite.db", "download_detour": "direct" }, "rules": [ { "protocol": "dns", "outbound": "dns-out" }, { "geosite": "private", "outbound": "direct" }, { "geoip": "private", "outbound": "direct" }, { "geoip": ["ru"], "outbound": "direct" }, { "geosite": [ "google", "telegram", "youtube", "whatsapp", "apple", "category-gov-ru" ], "outbound": "direct" }, ], "auto_detect_interface": true, "override_android_vpn": true }, "experimental": { } } Какие правила мы сможем использовать, посмотреть можно здесь (ru зона там тоже есть): https://github.com/Chocolate4U/Iran-sing-box-rules geoip и geosite: Эти разделы определяют URL-адреса для загрузки баз данных geoip и geosite. Эти базы данных используются singbox для определения географического местоположения IP-адресов и сайтов. Параметр “download_detour” указывает, какое исходящее подключение использовать для загрузки этих баз данных. rules: Этот раздел содержит список правил маршрутизации. Каждое правило определяет, какой трафик должен быть направлен на определенное исходящее подключение. Например, трафик с протоколом “dns” будет направлен на исходящее подключение “dns-out”, а трафик с протоколом “quic” будет заблокирован. auto_detect_interface: Значение true указывает, что singbox автоматически определяет сетевой интерфейс, который должен быть использован для маршрутизации трафика. override_android_vpn: Значение true указывает, что singbox будет переопределять настройки VPN в Android. Это может быть полезно, если вы хотите, чтобы весь трафик на вашем устройстве Android проходил через singbox. 6. Итоговый вариант (собираем все вместе): { "log": { "disabled": false, "level": "warn", "timestamp": true }, "dns": { "servers": [ { "tag": "dns_proxy_udp", "address": "udp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy_tcp", "address": "tcp://1.1.1.1", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_proxy", "address": "https://1.1.1.1/dns-query", "address_resolver": "dns_direct", "strategy": "prefer_ipv4", "detour": "proxy" }, { "tag": "dns_direct", "address": "local", "strategy": "prefer_ipv4", "detour": "direct" }, { "tag": "dns_block", "address": "rcode://success" } ], "rules": [ { "outbound": "any", "server": "dns_direct" } ], "fakeip": { "inet4_range": "198.18.0.1/16" }, "independent_cache": false }, "inbounds": [ { "type": "tun", "mtu": 9000, "interface_name": "tun125", "tag": "tun-in", "inet4_address": "172.19.0.1/30", "inet6_address": "fdfe:dcba:9876::1/126", "auto_route": true, "strict_route": true, "endpoint_independent_nat": true, "stack": "mixed", "sniff": true } ], "outbounds": [ { "type": "selector", "tag": "proxy", "interrupt_exist_connections": true, "outbounds": [] }, { "type": "urltest", "tag": "️ Самый быстрый", "outbounds": null, "url": "https://www.gstatic.com/generate_204", "interval": "1m0s" }, { "type": "direct", "tag": "direct" }, { "type": "block", "tag": "block" }, { "type": "dns", "tag": "dns-out" } ], "route": { "geoip": { "download_url": "https://github.com/Sagernet/sing-geoip/releases/latest/download/geoip.db", "download_detour": "direct" }, "geosite": { "download_url": "https://github.com/Sagernet/sing-geosite/releases/latest/download/geosite.db", "download_detour": "direct" }, "rules": [ { "protocol": "dns", "outbound": "dns-out" }, { "geosite": "private", "outbound": "direct" }, { "geoip": "private", "outbound": "direct" }, { "geoip": ["ru"], "outbound": "direct" }, { "geosite": [ "google", "telegram", "youtube", "whatsapp", "apple", "category-gov-ru" ], "outbound": "direct" }, ], "auto_detect_interface": true, "override_android_vpn": true }, "experimental": { } } Правила роутинга для будущей версии singbox 1.8.0 - будут другими!!! Имейте ввиду! Инфа тут: https://sing-box.sagernet.org/migration/#migrate-geoip-to-rule-sets 7. Скачиваем и устанавливаем 7.1. Качаем файл sudo wget -N -P /var/lib/marzban/templates/singbox/ https://dignezzz.github.io/ru_singbox.json 7.2. Корректируем .env Открываем .env nano /opt/marzban/.env Ищем строку: CUSTOM_TEMPLATES_DIRECTORY="/var/lib/marzban/templates/" И убеждаемся что она раскомментирована (в начале нет #) После неё добавляем ещё одну строку: SINGBOX_SUBSCRIPTION_TEMPLATE="singbox/ru_singbox.json" Сохраняем, закрываем. 7.3. Перезагружаем Marzban: marzban restart -n Готово! Обновлено 14:50 11.12.2023