Поиск

Показаны результаты для тегов 'vpn'.

Найдено 5 результатов

-

Вы пытаетесь максимально замаскировать свой VPN или proxy? Тогда вам наверняка необходимо убрать определение туннеля (двусторонний пинг). Перейдём к ознакомлению: В гайде повествуется об отключении определения туннеля на OC Linux и Windows. Запускаем ssh, переходим на сервер и логинимся под root пользователем Переходим к редактированию настроек ufw c помощью nano: nano /etc/ufw/before.rules Добавляем новую строку и сохраняем результат: # ok icmp codes -A ufw-before-input -p icmp --icmp-type destination-unreachable -j DROP -A ufw-before-input -p icmp --icmp-type source-quench -j DROP -A ufw-before-input -p icmp --icmp-type time-exceeded -j DROP -A ufw-before-input -p icmp --icmp-type parameter-problem -j DROP -A ufw-before-input -p icmp --icmp-type echo-request -j DROP 4. Перезапускаем фаервол ufw ufw disable && ufw enable 5. Сервер больше не должен отправлять ICMP трафик, а значит вам удалось скрыть двусторонний пинг!

-

DWG - CLI Обсуждение DWG » | DWG-CLI » | DWG-UI » | DWG-DARK » | DWG [multi] » Сборка DWG-CLI на базе того же скрипта DWG, но в составе используется стандартный WireGuard без надстроенного веб-интерфейса, сборка DWG-CLI включает в себя: Контейнер c Unbound предоставляет собственный DNS сервер с кэшированием DNS и дополнительными параметрами конфиденциальности. Контейнер c AdGuard Home (более современный аналог чем PiHole) используется для блокировки рекламы, аналитических трекеров и редактирования списка используемых DNS серверов к которым обращается Unbound. Имеет очень полезную функцию параллельных запросов, DNS которой нет в PiHole. Контейнер с WireGuard используется непосредственно для запуска серверной части Wireguard VPN Основные репозитории с обновлениями на GitHub: GitHub - DigneZzZ/dwg: dwg-universal GitHub - DigneZzZ/dwg-cli: Docker WireGuard with Adguard and Unbound Требования: Чистый пустой сервер. Поддерживаемые операционные системы (где проверена работоспособность): Ubuntu 20.04, 22.04, 23.10, Debian 11, 12 Скрипт устанавливает все автоматически. Все комментарии по скрипту внутри в комментариях. Команда установки: apt update && apt install curl sudo git -y && curl -Of https://raw.githubusercontent.com/DigneZzZ/dwg-cli/main/setup.sh && chmod +x setup.sh && ./setup.sh Что установится: Сначала установится Git, чтобы можно было скопировать мой репозиторий Docker - последняя версия Docker-compose - последняя версия Wireguard - интерактивный режим введения количества пользователей (имена\количество) AdGuard Home - интерактивный режим создания пользователя и пароля (можно оставить стандартным) Unbound - все в стоке apache2-utils - необходим для генерации хэш-паролей ssh.sh - скрипт для смены порта SSH подключения ufw.sh - скрипт для установки UFW Firewall. peer.sh - выводит список пиров и выводит настройки В ответных командах терминала будут QR-коды, которые вы можете использовать (если хотите) для настройки клиента WireGuard на своем телефоне. Также вы можете использовать следующую команду для вывода информации о пирах предварительно перейдя в папку dwg-cli cd dwg-cli ./p.sh Скачать конфигурационные файлы клиента для подключения к WireGuard вы можете через SFTP при помощи FileZilla или другого SFTP клиента. Конфигурации расположены в папках Peer1, Peer2 и т.д. по пути /user/dwg-cli/wireguard (вместо *user* ваше имя пользователя linux) Файл с расширением .conf используется в основном для подключения с ПК и содержит текстовую информацию для подключения клиента WireGuard. Также его можно использовать для импорта туннелей из файла. Файл с расширением .png это сохраненные QR коды для быстрого подключения клиента WireGuard с мобильного устройства. Данные для входа в панель управления AdGuard Home (по умолчанию): # Логин и пароль AGH по умолчанию могут отличаться, всегда проверяйте документацию сборки на GitHub http://10.2.0.100 или http://agh.local login: admin password: admin # или такой логин-пароль login: admin password: 12345678 # Скрипт для смены пароля AGH bash <(wget -qO- https://raw.githubusercontent.com/DigneZzZ/dwg/main/change.sh)

-

DWG - сборки Docker WireGuard VPN Обсуждение DWG » | DWG-CLI » | DWG-UI » | DWG-DARK » | DWG [multi] » DWG (Docker WireGuard) — это различные сборки Docker контейнеров WireGuard VPN в комбинации c Unbound (DNS сервер), PiHole, AdGuard Home, WG Easy и другими полезными пакетами в различных комбинациях, для быстрого и легкого воссоздания инфраструктуры вашего VPN сервера. Установка и настройка подобных конфигураций вручную, без использования Docker контейнеров отнимет у вас много времени и сил. Для подключения к VPN используется бесплатный WireGuard клиент доступный для Windows, MacOS, IOS, Android, Linux. С помощью DWG вы сможете разворачивать собственные полные или разделенные туннели WireGuard VPN с возможностями блокировки рекламы и трекеров (через Pihole или AdGuard Home) и собственным DNS сервером Unbound с дополнительными параметрами конфиденциальности. В дальнейшем могут появиться сборки с новым функционалом. Требования: Только что установленная операционная система Ubuntu 20.04, 22.04; Debian 11, Centos 8,9 Данная страница является общей для обсуждения сборок DWG. Любые идеи и новые реализации сборок Docker Wireguard приветствуются

-

Всем привет! Ещё одна интересная конфигурация VPN сервера с блокировщиком рекламы, это использование AdGuardHome решения. Постоянно обновляемая инструкция будет здесь: DigneZzZ/dwg-ui: Combination Wireguird + Adguard Home (github.com) Настройка и установка достаточно простая: git clone https://github.com/dignezzz/dwg-ui.git cd dwg-ui nano docker-compose.yml #then run docker-compose up -d После подключения к Wireguard первым делом нужно зайти в настройки AdGuardHome, иначе внешний трафик будет заблокирован. Готово!

-

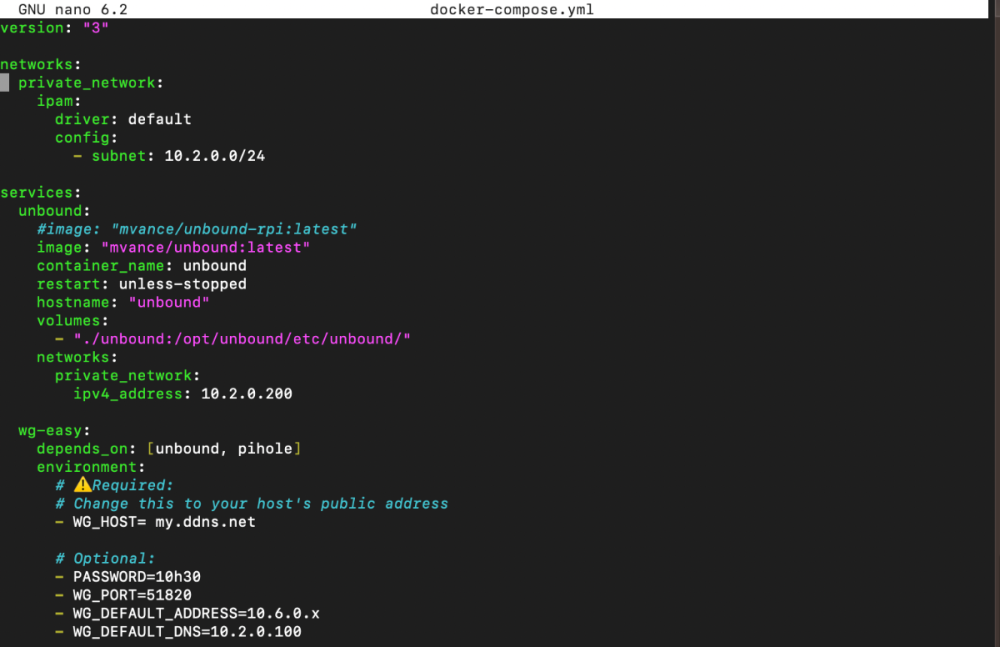

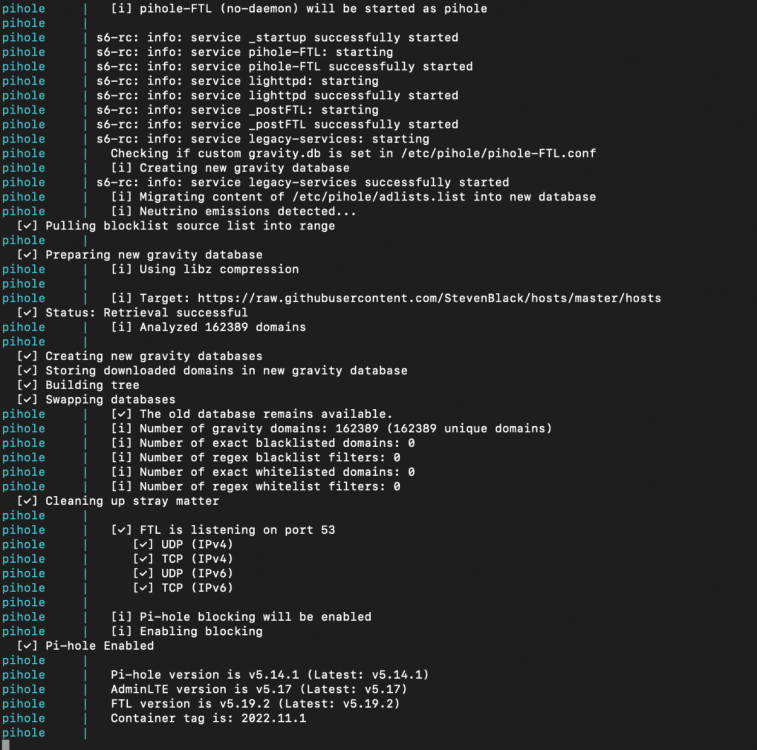

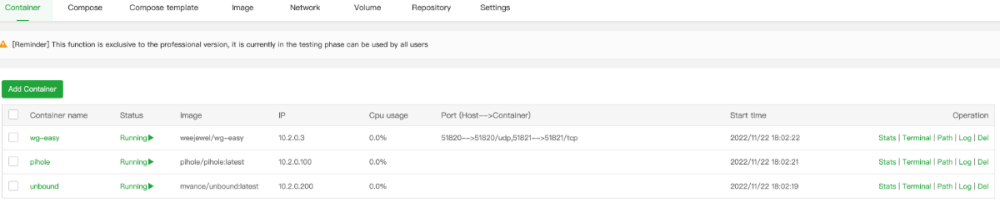

UPD: Тема и сборка является устаревшим вариантом! Рекомендуется переход на DWG-UI. Всем привет Сегодня статья по теме создания собственного VPN сервера. Wirehole - это готовый контейнер для docker-compose для легкой установки Wireguard, piHole и Unbound за буквально несколько минут. В нашем варианте используется сборка с UI интерфейсом Wireguard - wg-easy. И так, начнем. Будем считать что все манипуляции с сервером вы уже выполнили, настроили, обезопасили и научились маломальски пользоваться им. У нас для примера Ubuntu 22 0. Не забываем, что у нас должен быть установлен текстовый редактор, например nano (apt install nano). 1. Ставим docker и docker-compose. // Я делал по этой инструкции. sudo apt update sudo apt install apt-transport-https ca-certificates curl software-properties-common curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg echo "deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null sudo apt update sudo apt install docker-ce И проверяем статус: sudo systemctl status docker Проверяем запуск контейнера docker run hello-world Ставим docker-compose: sudo apt install docker-compose Тут описан вариант для Debian 11. 2. Ставим Wirehole - UI (All-in-one: WireGuard + Web UI + Adblock (via Pi-Hole) + DNS Caching (via Unbound)) (github) Это самый лег этап ? git clone https://github.com/dignezzz/wirehole-ui.git cd wirehole-ui nano docker-compose.yml Зайдя в редактор, стоит обратить внимание на две вещи: 1. Обязательно нужно заполнить wg-host. Его можно указать как IP адрес сервера. ВНИМАНИЕ! Пробела после "WG-HOST=" не должно быть перед IP Адресом! 2.Второе важное: PASSWORD=10h30 - поменяйте на свой пароль для доступа к веб-интерфейсу. 3. Опционально, можно поменять временную зону - но это не обязательно. Сохраняем (ctrl+O) и жмем Enter Выходим из редактора (ctrl+X) Основные настройки на этом заканчиваются. Поднимаем контейнер: docker-compose up если результат такой, то я вас поздравляю с установкой: Статус контейнеров в aaPanel будет выглядеть так: ГОТОВО! Зайти в панель Wg-easy по адресу: ваш.ip:51821 панель piHole доступна только из внутренней сети после подключения через vpn по адресу: http://10.2.0.100/admin Не забываем сделать все безопасно: